ブログサービス移行

はてなブログに引っ越してきました。

「インフラ屋さんなら自前鯖でWebサービスくらい公開せーや、ブログサービスなんて甘え」ってのはごもっともですが…。

移行元はプログラミング情報共有サービス的な感じだったんですが、僕のプログラミング要素が薄すぎて…。

2014/11-2017/03 の期間に公開した記事で、今となっては内容が古すぎる記事も多いのですが、その旨の注記を添えてこちらに移行しておきました。

移行元も先も Markdown 形式でコピペするだけだったので、とっても楽でした。(図だけはこちらにアップしなおしましたが)

ちなみに、プログラミング要素が大変うっすいアカウントの投稿内訳はこちら↓

Cumulus VX で VXLAN+EVPN (original : 2017/03/22)

この記事は某所で 2017/03/22 に書いた記事のコピーです。

そのため 2017/05/11 時点ではやや古い情報も含まれています。(2017/05 に GNS3 v2.0.0 stable や Cumulus Linux v3.3 がリリースされた)

- 最初に

- 構築

- 動作確認

- おしまい

最初に

本項でやること

以下をやります。

- Cumulus Linux の Early Access 版(

2017/03/21時点)で限定的に VXLAN+EVPN 機能を試行できるので、仮想版である Cumulus VX でも動くか見る- 将来的に本実装された際には、設定方法や挙動は変わる筈

- 現在取得できる EA 版は Quagga daemon のみなので、EVPN機能周りの設定や参照は Quagga にて

- EVPN Multihoming を実装していない代わりに、MLAGでVTEPを冗長化する仕組みがあるようなので、その設定と挙動を見る

環境情報

Cumulus VX

Cumulus公式 / Download Cumulus VX で 2017/03/13 時点でダウンロード可能な最新版(Cumulus VX 3.2.1)の KVM 版

アカウントを作れば、個人でも特に問題なくダウンロードできました。

kotetsu@kvm01:~/vm_images/qemu$ ls -al cumulus-linux-3.2.1-vx-amd64-1486153138.ac46c24zd00d13e.qcow2 -rw-r--r-- 1 kotetsu kotetsu 1232601088 Mar 7 22:11 cumulus-linux-3.2.1-vx-amd64-1486153138.ac46c24zd00d13e.qcow2 kotetsu@kvm01:~/vm_images/qemu$ sha1sum cumulus-linux-3.2.1-vx-amd64-1486153138.ac46c24zd00d13e.qcow2 3d782f2c450683b4da5ea2324c88f3dccb89b6c2 cumulus-linux-3.2.1-vx-amd64-1486153138.ac46c24zd00d13e.qcow2

kotetsu@bb03:~$ cat /etc/lsb-release DISTRIB_ID="Cumulus Linux" DISTRIB_RELEASE=3.2.1 DISTRIB_DESCRIPTION="Cumulus Linux 3.2.1" kotetsu@bb03:~$ uname -a Linux bb03 4.1.0-cl-4-amd64 #1 SMP Debian 4.1.33-1+cl3u7 (2017-01-26) x86_64 GNU/Linux

その他

$ uname -a Linux kvm01 4.4.0-57-generic #78-Ubuntu SMP Fri Dec 9 23:50:32 UTC 2016 x86_64 x86_64 x86_64 GNU/Linux $ cat /etc/lsb-release DISTRIB_ID=Ubuntu DISTRIB_RELEASE=16.04 DISTRIB_CODENAME=xenial DISTRIB_DESCRIPTION="Ubuntu 16.04.1 LTS" $ virsh -v 1.3.1 $ qemu-system-x86_64 --version QEMU emulator version 2.5.0 (Debian 1:2.5+dfsg-5ubuntu10.6), Copyright (c) 2003-2008 Fabrice Bellard $ gns3 --version 1.5.2

参考資料

- Cumulus公式 / Using GNS3 with QEMU and KVM Virtual Machines

- これを見れば KVM + GNS3 で Cumulus VX を動かすところまでは問題ない筈

- Cumulus公式 / Download Cumulus VX

- イメージのダウンロードリンク

- Cumulus公式 / Cumulus Linux 3.2.1 Release Notes

- Early Access Features として EVPN が載っている

- Cumulus公式 / Ethernet Virtual Private Network - EVPN

- EVPN requires Cumulus Linux version 3.2.1 or newer.

- 現時点のEVPN回りのマニュアル

- 例示環境では BGP unnumbered を使っている

- Cumulus公式 / EVPN for controller-less VXLAN

- white paper

構築

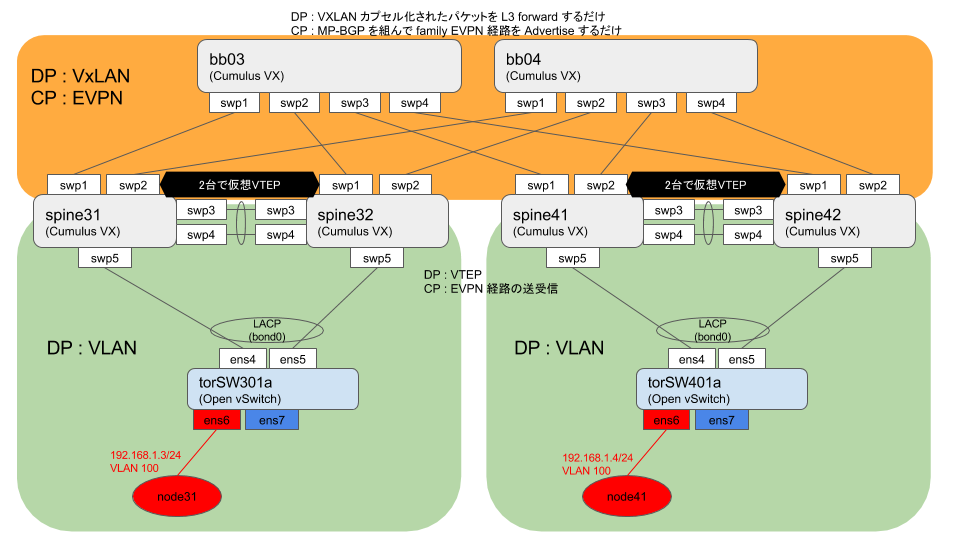

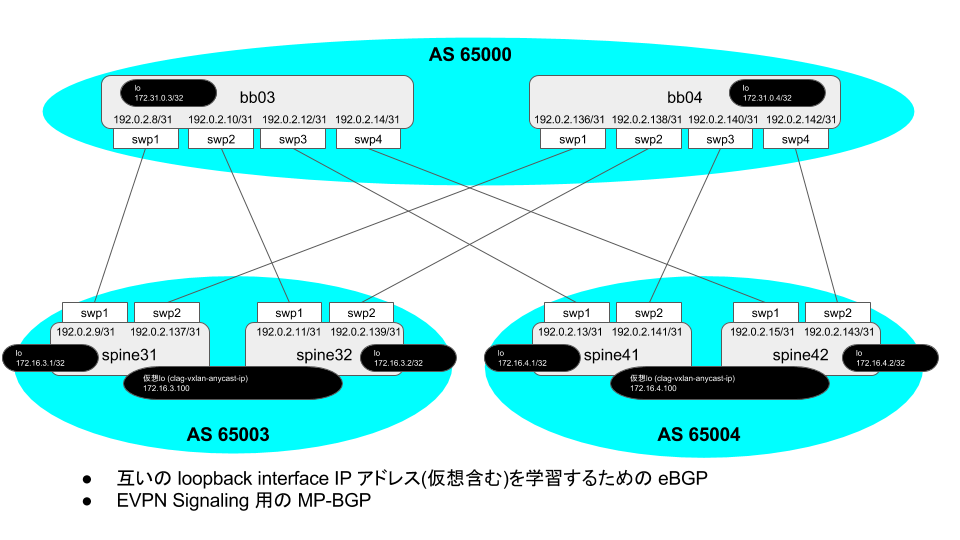

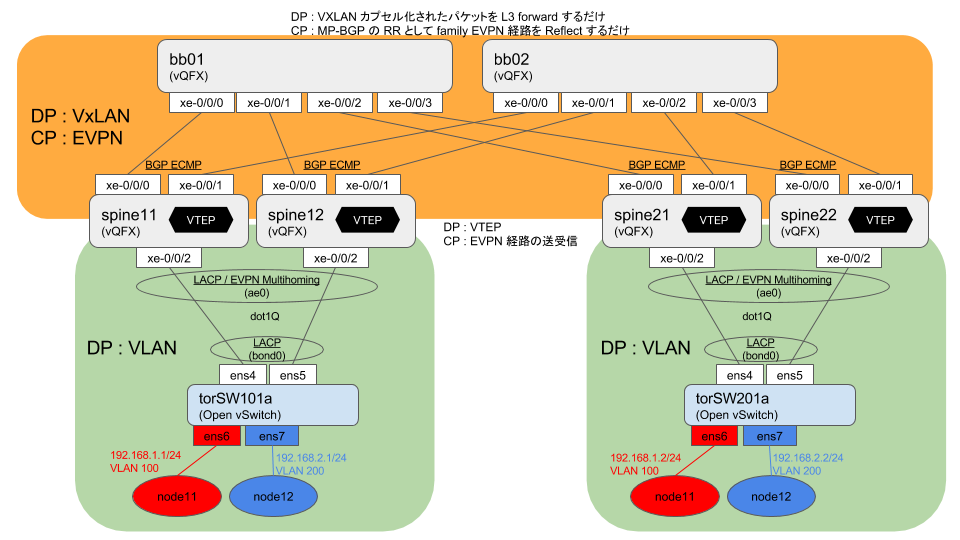

以下のような環境を作ります。

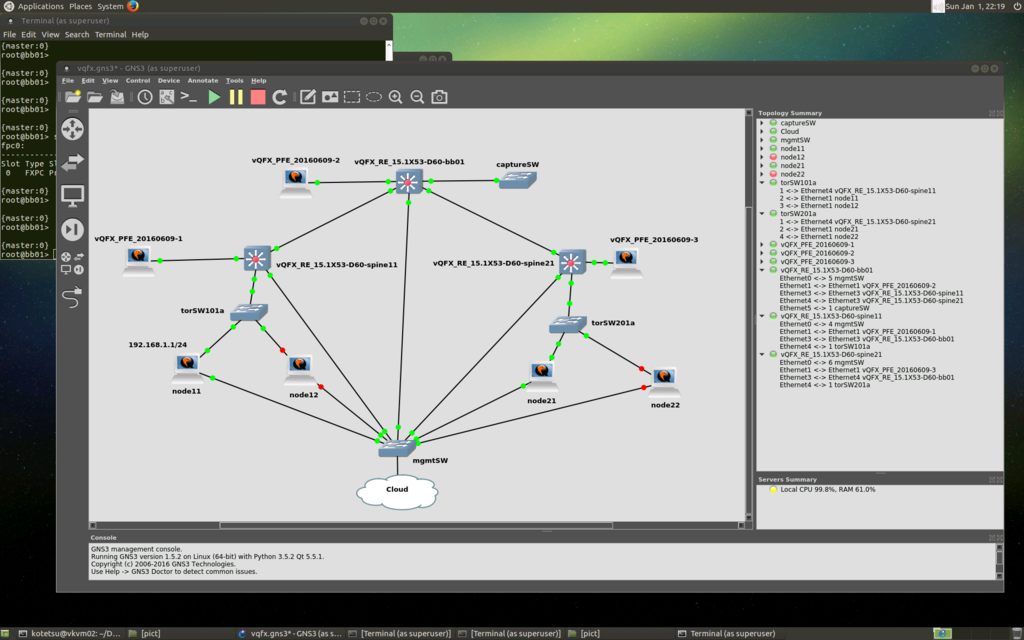

GNS3 でデプロイ

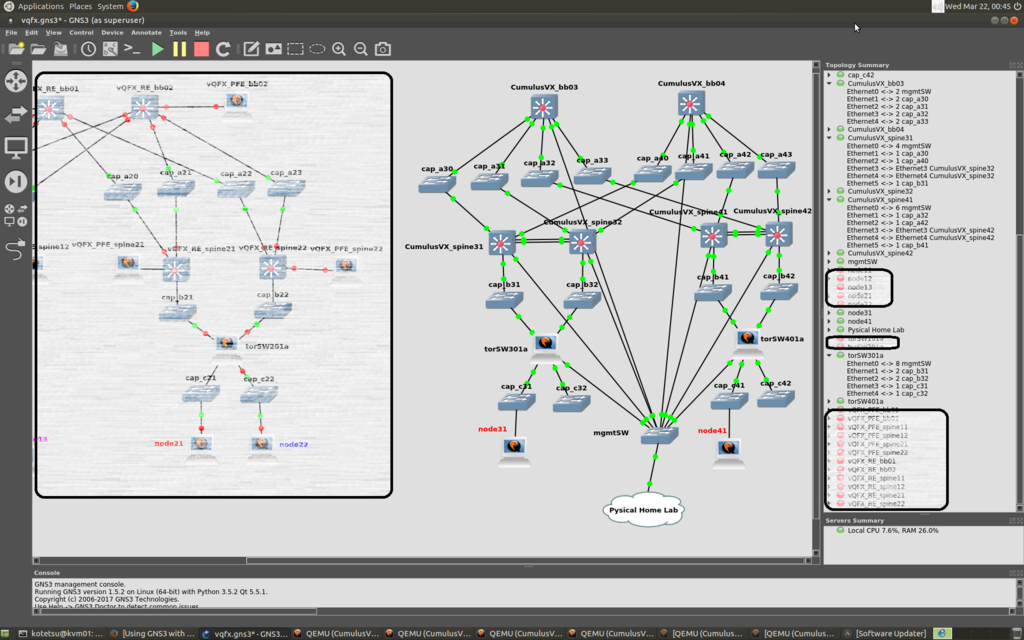

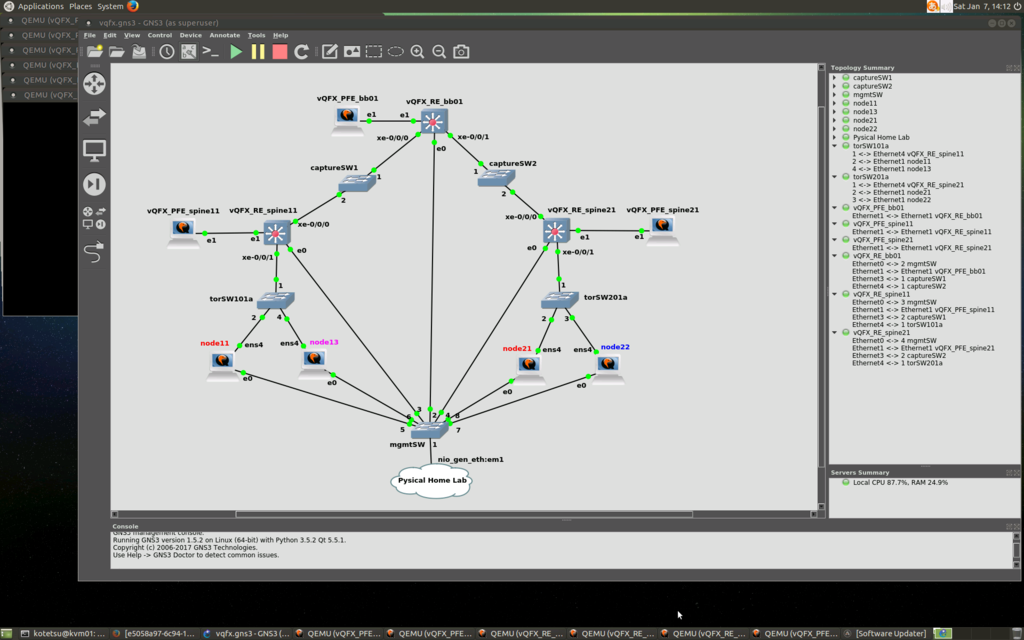

以下の感じでデプロイしていきます。(陰っているところは、相互接続実験するための既存環境なので無視)

Cumulus VX に関しては、以下の公式docに従ってポチポチしとけばよいでしょー。

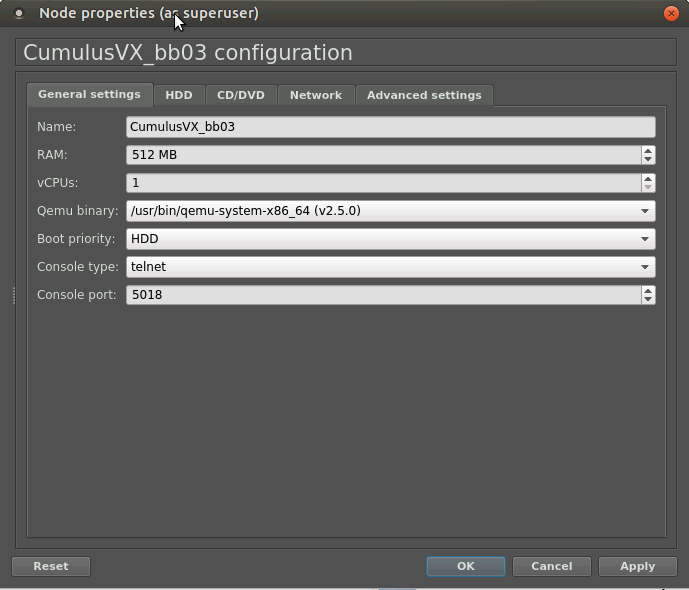

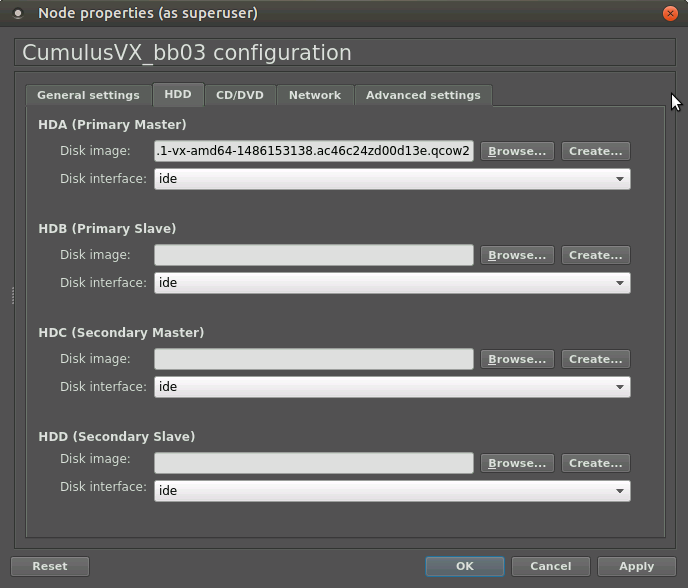

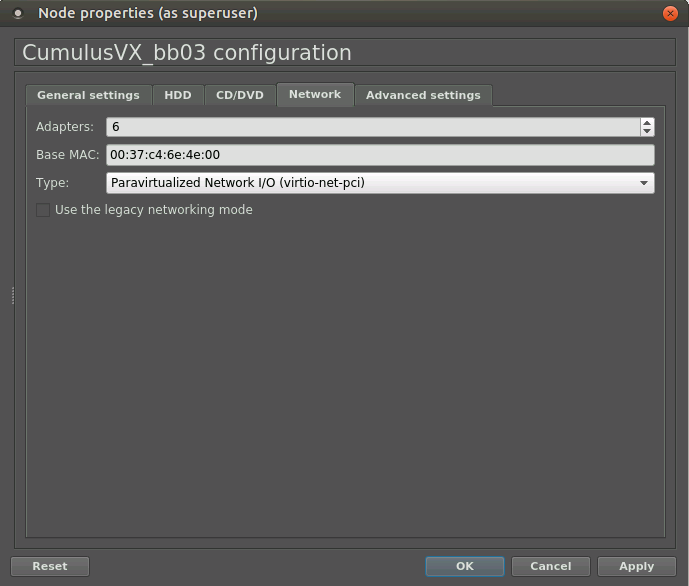

自分の環境では以下程度で十分でした。

kotetsu@kvm01:~$ ps aux | grep [C]umulus root 28241 2.5 1.3 1417576 445408 pts/12 Sl+ 20:32 0:20 /usr/bin/qemu-system-x86_64 -name CumulusVX_bb03 -m 512M -smp cpus=1 -enable-kvm -boot order=c -drive file=/home/kotetsu/GNS3/projects/vqfx/project-files/qemu/25f56fdc-48e7-4622-be73-bf98d5686e4e/hda_disk.qcow2,if=ide,index=0,media=disk -serial telnet:127.0.0.1:5018,server,nowait -monitor tcp:127.0.0.1:37529,server,nowait -net none -device virtio-net-pci,mac=00:37:c4:6e:4e:00,netdev=gns3-0 -netdev socket,id=gns3-0,udp=127.0.0.1:10102,localaddr=127.0.0.1:10103 -device virtio-net-pci,mac=00:37:c4:6e:4e:01,netdev=gns3-1 -netdev socket,id=gns3-1,udp=127.0.0.1:10125,localaddr=127.0.0.1:10124 -device virtio-net-pci,mac=00:37:c4:6e:4e:02,netdev=gns3-2 -netdev socket,id=gns3-2,udp=127.0.0.1:10129,localaddr=127.0.0.1:10128 -device virtio-net-pci,mac=00:37:c4:6e:4e:03,netdev=gns3-3 -netdev socket,id=gns3-3,udp=127.0.0.1:10133,localaddr=127.0.0.1:10132 -device virtio-net-pci,mac=00:37:c4:6e:4e:04,netdev=gns3-4 -netdev socket,id=gns3-4,udp=127.0.0.1:10137,localaddr=127.0.0.1:10136 -device virtio-net-pci,mac=00:37:c4:6e:4e:05

周辺機器設定

torSW[34]01a (Open vSwitch) 設定

Open vSwitch の導入なんかは、適当に公式ドキュメントを見て進めて頂くとして。(雑)

以下のような設定をしておけば良いですよ。今回は Open vSwitch を使っていますが、ここに置くのは LACP と VLAN が動けばなんでもよいので、適当に各々が使いやすいやつを入れればよいかと。(勿論Cumulus VXでもok)

torSW[12]01a共通

# ovs-vsctl --no-wait init # ovs-vsctl add-br br0 # ovs-vsctl set bridge br0 datapath_type=netdev # ovs-vsctl add-bond br0 bond0 ens4 ens5 lacp=active bond_mode=balance-slb other_config:lacp-time=fast # ovs-vsctl add-port br0 ens6 tag=100 # ovs-vsctl add-port br0 ens7 tag=200 # ip link set dev br0 up # ip link set dev ens4 up # ip link set dev ens5 up # ip link set dev ens6 up # ip link set dev ens7 up

通信確認用 node[34]1 設定

通信できりゃー何でもよいです。(雑)

kotetsu@node31:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:55:09:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.3/24 brd 192.168.1.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fe55:901/64 scope link

valid_lft forever preferred_lft forever

kotetsu@node41:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:56:b4:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.4/24 brd 192.168.1.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fe56:b401/64 scope link

valid_lft forever preferred_lft forever

Cumulus VX 初期設定

ログインアカウント/パスワードは Cumulus公式 / Using Cumulus VX with KVM に書いてある通り、ユーザ cumulus パスワード CumulusLinux! で

あとは

らへんを見ながら適当に...hostname、操作用ユーザ作成とssh鍵登録、syslog、timezone, ntp などの設定を環境に合わせた感じでどうぞ。

追加したユーザで net コマンド各種を使いたい場合は /etc/netd.conf で許可するユーザ、グループ設定を適宜編集して反映 (Cumulus公式 / Network Command Line Utility / Adding More NCLU Users or Groups)

Cumulus VX 物理IF/BGP設定

以下のような感じのを作っていきます。

物理IF

Cumulus公式 / Interface Configuration and Management あたりを参考に、まずはBGP構成をとるための物理IF設定を。

- bb03

net add interface swp1 alias DEV=spine31 IF=swp1 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.8/31 net add interface swp2 alias DEV=spine32 IF=swp1 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.10/31 net add interface swp3 alias DEV=spine41 IF=swp1 net add interface swp3 mtu 9216 net add interface swp3 ip address 192.0.2.12/31 net add interface swp4 alias DEV=spine42 IF=swp1 net add interface swp4 mtu 9216 net add interface swp4 ip address 192.0.2.14/31 net commit

kotetsu@bb03:~$ net show interface all

Name Speed MTU Mode Summary

----- -------------------------- ------- ----- ------------- ------------------------

UP lo N/A 65536 Loopback IP: 127.0.0.1/8, ::1/128

UP eth0 1G 1500 Mgmt IP: 10.0.0.193/24

UP swp1 (DEV=spine31 IF=swp1) 1G 9216 Interface/L3 IP: 192.0.2.8/31

UP swp2 (DEV=spine32 IF=swp1) 1G 9216 Interface/L3 IP: 192.0.2.10/31

UP swp3 (DEV=spine41 IF=swp1) 1G 9216 Interface/L3 IP: 192.0.2.12/31

UP swp4 (DEV=spine42 IF=swp1) 1G 9216 Interface/L3 IP: 192.0.2.14/31

ADMDN swp5 0M 1500 NotConfigured

kotetsu@bb03:~$ cat /etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*.intf

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0

address 10.0.0.193/24

gateway 10.0.0.254

auto swp1

iface swp1

address 192.0.2.8/31

alias DEV=spine31 IF=swp1

mtu 9216

auto swp2

iface swp2

address 192.0.2.10/31

alias DEV=spine32 IF=swp1

mtu 9216

auto swp3

iface swp3

address 192.0.2.12/31

alias DEV=spine41 IF=swp1

mtu 9216

auto swp4

iface swp4

address 192.0.2.14/31

alias DEV=spine42 IF=swp1

mtu 9216

- bb04

net add interface swp1 alias DEV=spine31 IF=swp2 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.136/31 net add interface swp2 alias DEV=spine32 IF=swp2 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.138/31 net add interface swp3 alias DEV=spine41 IF=swp2 net add interface swp3 mtu 9216 net add interface swp3 ip address 192.0.2.140/31 net add interface swp4 alias DEV=spine42 IF=swp2 net add interface swp4 mtu 9216 net add interface swp4 ip address 192.0.2.142/31 net commit

- spine31

net add interface swp1 alias DEV=bb03 IF=swp1 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.9/31 net add interface swp2 alias DEV=bb04 IF=swp1 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.137/31 net commit

- spine32

net add interface swp1 alias DEV=bb03 IF=swp2 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.11/31 net add interface swp2 alias DEV=bb04 IF=swp2 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.139/31 net commit

- spine41

net add interface swp1 alias DEV=bb03 IF=swp3 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.13/31 net add interface swp2 alias DEV=bb04 IF=swp3 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.141/31 net commit

- spine42

net add interface swp1 alias DEV=bb03 IF=swp4 net add interface swp1 mtu 9216 net add interface swp1 ip address 192.0.2.15/31 net add interface swp2 alias DEV=bb04 IF=swp4 net add interface swp2 mtu 9216 net add interface swp2 ip address 192.0.2.143/31 net commit

Early Access版Quagga導入

デフォルトは以下の感じなので Cumulus公式 / Ethernet Virtual Private Network - EVPN / Installing the EVPN Package に従い、Early Access版の Quagga を入れる。

kotetsu@bb03:~$ dpkg -l quagga Desired=Unknown/Install/Remove/Purge/Hold | Status=Not/Inst/Conf-files/Unpacked/halF-conf/Half-inst/trig-aWait/Trig-pend |/ Err?=(none)/Reinst-required (Status,Err: uppercase=bad) ||/ Name Version Architecture Description +++-=======================-================-================-==================================================== ii quagga 1.0.0+cl3u7 amd64 BGP/OSPF/RIP routing daemon

kotetsu@bb03:~$ grep -E "CumulusLinux-3-early-access" /etc/apt/sources.list #deb http://repo3.cumulusnetworks.com/repo CumulusLinux-3-early-access cumulus #deb-src http://repo3.cumulusnetworks.com/repo CumulusLinux-3-early-access cumulus

kotetsu@bb03:~$ sudo sed -i -e '/CumulusLinux-3-early-access/ s/^#//g' /etc/apt/sources.list

kotetsu@bb03:~$ sudo apt update kotetsu@bb03:~$ sudo apt install -y cumulus-evpn kotetsu@bb03:~$ sudo apt upgrade

kotetsu@bb03:~$ dpkg -l quagga Desired=Unknown/Install/Remove/Purge/Hold | Status=Not/Inst/Conf-files/Unpacked/halF-conf/Half-inst/trig-aWait/Trig-pend |/ Err?=(none)/Reinst-required (Status,Err: uppercase=bad) ||/ Name Version Architecture Description +++-=======================-================-================-==================================================== ii quagga 1.0.0+cl3eau8 amd64 BGP/OSPF/RIP routing daemon

Quagga起動設定

デフォルトは以下の感じなので Cumulus公式 / Configuring Cumulus Quagga あたりを参考に、全台で起動設定を。

kotetsu@bb03:~$ grep -Ev "^#" /etc/quagga/daemons zebra=no bgpd=no ospfd=no ospf6d=no ripd=no ripngd=no isisd=n

起動デーモン設定で zebra と bgpd を yes に変えて

kotetsu@bb03:~$ sudo sed -r -i -e 's/(zebra|bgpd)=no/\1=yes/g' /etc/quagga/daemons

自動起動設定して起動

kotetsu@bb03:~$ sudo systemctl enable quagga.service kotetsu@bb03:~$ sudo systemctl start quagga.service

kotetsu@bb03:~$ sudo systemctl status quagga.service ... Active: active (running) since Mon 2017-03-20 10:52:25 JST; 4s ago Mar 20 10:52:24 spine41 quagga[30608]: Starting Quagga daemons (prio:10):. zebra. bgpd. Mar 20 10:52:24 spine41 bgpd[30631]: BGPd 1.0.0+cl3eau8 starting: vty@2605, bgp@<all>:179 Mar 20 10:52:24 spine41 zebra[30624]: client 12 says hello and bids fair to announce only bgp routes Mar 20 10:52:24 spine41 watchquagga[30638]: watchquagga 1.0.0+cl3eau8 watching [zebra bgpd], mode [phased zebra restart] Mar 20 10:52:24 spine41 watchquagga[30638]: bgpd state -> up : connect succeeded Mar 20 10:52:25 spine41 watchquagga[30638]: zebra state -> up : connect succeeded Mar 20 10:52:25 spine41 watchquagga[30638]: Watchquagga: Notifying Systemd we are up and running Mar 20 10:52:25 spine41 quagga[30608]: Starting Quagga monitor daemon: watchquagga. Mar 20 10:52:25 spine41 quagga[30608]: Exiting from the script Mar 20 10:52:25 spine41 systemd[1]: Started Cumulus Linux Quagga.

eBGP設定

bb03

net add loopback lo ip address 172.31.0.3/32 net add bgp autonomous-system 65000 net add bgp router-id 172.31.0.3 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_SPINE peer-group net add bgp neighbor PEER_SPINE prefix-list PL_LO_CLOS out net add bgp neighbor PEER_SPINE next-hop-self net add bgp neighbor 192.0.2.9 remote-as 65003 net add bgp neighbor 192.0.2.9 description spine31 net add bgp neighbor 192.0.2.9 peer-group PEER_SPINE net add bgp neighbor 192.0.2.11 remote-as 65003 net add bgp neighbor 192.0.2.11 description spine32 net add bgp neighbor 192.0.2.11 peer-group PEER_SPINE net add bgp neighbor 192.0.2.13 remote-as 65004 net add bgp neighbor 192.0.2.13 description spine41 net add bgp neighbor 192.0.2.13 peer-group PEER_SPINE net add bgp neighbor 192.0.2.15 remote-as 65004 net add bgp neighbor 192.0.2.15 description spine42 net add bgp neighbor 192.0.2.15 peer-group PEER_SPINE

bb04

net add loopback lo ip address 172.31.0.4/32 net add bgp autonomous-system 65000 net add bgp router-id 172.31.0.4 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_SPINE peer-group net add bgp neighbor PEER_SPINE prefix-list PL_LO_CLOS out net add bgp neighbor 192.0.2.137 remote-as 65003 net add bgp neighbor 192.0.2.137 description spine31 net add bgp neighbor 192.0.2.137 peer-group PEER_SPINE net add bgp neighbor 192.0.2.139 remote-as 65003 net add bgp neighbor 192.0.2.139 description spine32 net add bgp neighbor 192.0.2.139 peer-group PEER_SPINE net add bgp neighbor 192.0.2.141 remote-as 65004 net add bgp neighbor 192.0.2.141 description spine41 net add bgp neighbor 192.0.2.141 peer-group PEER_SPINE net add bgp neighbor 192.0.2.143 remote-as 65004 net add bgp neighbor 192.0.2.143 description spine42 net add bgp neighbor 192.0.2.143 peer-group PEER_SPINE

spine31

net add loopback lo ip address 172.16.3.1/32 net add bgp autonomous-system 65003 net add bgp router-id 172.16.3.1 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_BB peer-group net add bgp neighbor PEER_BB prefix-list PL_LO_CLOS out net add bgp neighbor 192.0.2.8 remote-as 65000 net add bgp neighbor 192.0.2.8 description bb03 net add bgp neighbor 192.0.2.8 peer-group PEER_BB net add bgp neighbor 192.0.2.136 remote-as 65000 net add bgp neighbor 192.0.2.136 description bb04 net add bgp neighbor 192.0.2.136 peer-group PEER_BB

spine32

net add loopback lo ip address 172.16.3.2/32 net add bgp autonomous-system 65003 net add bgp router-id 172.16.3.2 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_BB peer-group net add bgp neighbor PEER_BB prefix-list PL_LO_CLOS out net add bgp neighbor 192.0.2.10 remote-as 65000 net add bgp neighbor 192.0.2.10 description bb03 net add bgp neighbor 192.0.2.10 peer-group PEER_BB net add bgp neighbor 192.0.2.138 remote-as 65000 net add bgp neighbor 192.0.2.138 description bb04 net add bgp neighbor 192.0.2.138 peer-group PEER_BB

spine41

net add loopback lo ip address 172.16.4.1/32 net add bgp autonomous-system 65004 net add bgp router-id 172.16.4.1 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_BB peer-group net add bgp neighbor PEER_BB prefix-list PL_LO_CLOS out net add bgp neighbor 192.0.2.12 remote-as 65000 net add bgp neighbor 192.0.2.12 description bb03 net add bgp neighbor 192.0.2.12 peer-group PEER_BB net add bgp neighbor 192.0.2.140 remote-as 65000 net add bgp neighbor 192.0.2.140 description bb04 net add bgp neighbor 192.0.2.140 peer-group PEER_BB

spine42

net add loopback lo ip address 172.16.4.2/32 net add bgp autonomous-system 65004 net add bgp router-id 172.16.4.2 net add routing prefix-list ipv4 PL_LO_CLOS seq 10 permit 172.16.0.0/12 ge 32 le 32 net add routing prefix-list ipv4 PL_LO_CLOS seq 20 permit 192.0.2.0/24 ge 31 le 31 net add bgp redistribute connected net add bgp neighbor PEER_BB peer-group net add bgp neighbor PEER_BB prefix-list PL_LO_CLOS out net add bgp neighbor 192.0.2.14 remote-as 65000 net add bgp neighbor 192.0.2.14 description bb03 net add bgp neighbor 192.0.2.14 peer-group PEER_BB net add bgp neighbor 192.0.2.142 remote-as 65000 net add bgp neighbor 192.0.2.142 description bb04 net add bgp neighbor 192.0.2.142 peer-group PEER_BB

ちなみに...neighbor 設定をしようと何となく tab を押したら、LLDPで得た隣接機器の情報と物理IFのマッピングが表示された...しゅごい...。

kotetsu@bb03:~$ net add bgp neighbor

<bgppeer> : BGP neighbor or peer-group

<interface> : An interface name "swp1" or glob "swp1-4,6,10-12"

<ip> : An IPv4 or IPv6 Address

<text-peer-group> : A BGP peer-group name

eth0 : LLDP peer spine41

lo : interface

swp1 : LLDP peer spine31

swp2 : LLDP peer spine32

swp3 : LLDP peer spine41

swp4 : LLDP peer spine42

swp5 : interface

Cumulus VX MLAG 設定

Cumulus公式 / Multi-Chassis Link Aggregation - MLAG あたりを参考に

MLAG Interlink 設定

まずは MLAG 用の LAG 設定を Cumulus公式 / Bonding - Link Aggregation あたりを参考に設定していきます。 組める最低限の設定だけ...。

spine31

net add bond bond0 bond slaves swp3-4 net add bond bond0 alias DEV=spine32 IF=bond0 net add interface bond0.4094 alias MLAG DEDICATED net add interface bond0.4094 ip address 198.51.100.1/30 net add interface bond0.4094 clag peer-ip 198.51.100.2 net add interface bond0.4094 clag sys-mac 44:38:39:FF:40:94

spine32

net add bond bond0 bond slaves swp3-4 net add bond bond0 alias DEV=spine31 IF=bond0 net add interface bond0.4094 alias MLAG DEDICATED net add interface bond0.4094 ip address 198.51.100.2/30 net add interface bond0.4094 clag peer-ip 198.51.100.1 net add interface bond0.4094 clag sys-mac 44:38:39:FF:40:94

spine41

net add bond bond0 bond slaves swp3-4 net add bond bond0 alias DEV=spine42 IF=bond0 net add interface bond0.4094 alias MLAG DEDICATED net add interface bond0.4094 ip address 198.51.100.1/30 net add interface bond0.4094 clag peer-ip 198.51.100.2 net add interface bond0.4094 clag sys-mac 44:38:39:FF:40:94

spine42

net add bond bond0 bond slaves swp3-4 net add bond bond0 alias DEV=spine41 IF=bond0 net add interface bond0.4094 alias MLAG DEDICATED net add interface bond0.4094 ip address 198.51.100.2/30 net add interface bond0.4094 clag peer-ip 198.51.100.1 net add interface bond0.4094 clag sys-mac 44:38:39:FF:40:94

こんな感じで MLAG が組めている筈。

kotetsu@spine31:~$ net show clag status

The peer is alive

Peer Priority, ID, and Role: 32768 00:37:c4:a9:0f:03 primary

Our Priority, ID, and Role: 32768 00:37:c4:f8:17:03 secondary

Peer Interface and IP: bond0.4094 198.51.100.2

Backup IP: (inactive)

System MAC: 44:38:39:ff:40:94

kotetsu@spine32:~$ net show clag status

The peer is alive

Our Priority, ID, and Role: 32768 00:37:c4:a9:0f:03 primary

Peer Priority, ID, and Role: 32768 00:37:c4:f8:17:03 secondary

Peer Interface and IP: bond0.4094 198.51.100.1

Backup IP: (inactive)

System MAC: 44:38:39:ff:40:94

MLAG DownLink 設定

spine3[12]

net add bond bond1 bond slaves swp5 net add bond bond1 alias DEV=torSW301a IF=bond0 net add bond bond1 mtu 9000 net add bond bond1 clag id 1

spine4[12]

net add bond bond1 bond slaves swp5 net add bond bond1 alias DEV=torSW401a IF=bond0 net add bond bond1 mtu 9000 net add bond bond1 clag id 1

bridge 設定

spine[34][12] 全台で

例によって Cumulus公式 / VLAN-aware Bridge Mode for Large-scale Layer 2 Environments を参考にして

net add bridge bridge ports bond0 net add bridge bridge ports bond1 net add bridge bridge vids 2-4093

torSW での LACP 状態確認

root@torSW301a:~# ovs-appctl lacp/show bond0

---- bond0 ----

status: active negotiated

sys_id: 00:37:c4:7e:e0:01

sys_priority: 65534

aggregation key: 1

lacp_time: fast

slave: ens4: current attached

port_id: 2

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:7e:e0:01

actor sys_priority: 65534

actor port_id: 2

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 44:38:39:ff:40:94

partner sys_priority: 65535

partner port_id: 1

partner port_priority: 255

partner key: 9

partner state: activity timeout aggregation synchronized collecting distributing

slave: ens5: current attached

port_id: 1

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:7e:e0:01

actor sys_priority: 65534

actor port_id: 1

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 44:38:39:ff:40:94

partner sys_priority: 65535

partner port_id: 1

partner port_priority: 255

partner key: 9

partner state: activity timeout aggregation synchronized collecting distributing

root@torSW401a:~# ovs-appctl lacp/show bond0

---- bond0 ----

status: active negotiated

sys_id: 00:37:c4:2c:e5:01

sys_priority: 65534

aggregation key: 1

lacp_time: fast

slave: ens4: current attached

port_id: 1

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:2c:e5:01

actor sys_priority: 65534

actor port_id: 1

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 44:38:39:ff:40:94

partner sys_priority: 65535

partner port_id: 1

partner port_priority: 255

partner key: 9

partner state: activity timeout aggregation synchronized collecting distributing

slave: ens5: current attached

port_id: 2

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:2c:e5:01

actor sys_priority: 65534

actor port_id: 2

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 44:38:39:ff:40:94

partner sys_priority: 65535

partner port_id: 1

partner port_priority: 255

partner key: 9

partner state: activity timeout aggregation synchronized collecting distributing

Cumulus VX VXLAN+EVPN 設定

仮想VTEPごとの仮想IPアドレス設定

spine3[12]

net add loopback lo clag vxlan-anycast-ip 172.16.3.100

spine4[12]

net add loopback lo clag vxlan-anycast-ip 172.16.4.100

本環境では redistribute connected で BGP ipv4 に流していて out でかけている prefix-list にもマッチする設定にしたので、これでこの仮想IPアドレスも広告される筈

kotetsu@bb03:~$ net show route

show ip route

=============

Codes: K - kernel route, C - connected, S - static, R - RIP,

O - OSPF, I - IS-IS, B - BGP, P - PIM, T - Table, v - VNC,

V - VPN,

> - selected route, * - FIB route

K>* 0.0.0.0/0 via 10.0.0.254, eth0

C>* 10.0.0.0/24 is directly connected, eth0

B>* 172.16.3.1/32 [20/0] via 192.0.2.9, swp1, 08:58:27

B>* 172.16.3.2/32 [20/0] via 192.0.2.11, swp2, 08:57:25

B>* 172.16.3.100/32 [20/0] via 192.0.2.9, swp1, 00:28:29

* via 192.0.2.11, swp2, 00:28:29

B>* 172.16.4.1/32 [20/0] via 192.0.2.13, swp3, 08:56:25

B>* 172.16.4.2/32 [20/0] via 192.0.2.15, swp4, 08:56:10

B>* 172.16.4.100/32 [20/0] via 192.0.2.15, swp4, 00:27:45

* via 192.0.2.13, swp3, 00:27:45

C>* 172.31.0.3/32 is directly connected, lo

C>* 192.0.2.8/31 is directly connected, swp1

C>* 192.0.2.10/31 is directly connected, swp2

C>* 192.0.2.12/31 is directly connected, swp3

C>* 192.0.2.14/31 is directly connected, swp4

B>* 192.0.2.136/31 [20/0] via 192.0.2.9, swp1, 08:58:27

B>* 192.0.2.138/31 [20/0] via 192.0.2.11, swp2, 08:57:25

B>* 192.0.2.140/31 [20/0] via 192.0.2.13, swp3, 08:56:25

B>* 192.0.2.142/31 [20/0] via 192.0.2.15, swp4, 08:56:10

spine全台にVXLAN VNI設定

spine[34][12]

net add vxlan vxlan010100 vxlan id 10100 net add vxlan vxlan010100 bridge access 100 net add vxlan vxlan010200 vxlan id 10200 net add vxlan vxlan010200 bridge access 200

これで net commit すると、この vxlan インターフェース群は自動的に bridge にくっついてくる

kotetsu@spine42:~$ net commit --- /etc/network/interfaces 2017-03-20 22:07:22.297455993 +0900 +++ /var/run/nclu/iface/interfaces.tmp 2017-03-20 22:17:54.341064283 +0900 ... iface bridge - bridge-ports bond0 bond1 + bridge-ports bond0 bond1 vxlan010100 vxlan010200 ...

全台にVXLAN Tunnel IPアドレスを付与

spine31

net add vxlan vxlan010100 vxlan local-tunnelip 172.16.3.1 net add vxlan vxlan010200 vxlan local-tunnelip 172.16.3.1

spine32

net add vxlan vxlan010100 vxlan local-tunnelip 172.16.3.2 net add vxlan vxlan010200 vxlan local-tunnelip 172.16.3.2

spine41

net add vxlan vxlan010100 vxlan local-tunnelip 172.16.4.1 net add vxlan vxlan010200 vxlan local-tunnelip 172.16.4.1

spine42

net add vxlan vxlan010100 vxlan local-tunnelip 172.16.4.2 net add vxlan vxlan010200 vxlan local-tunnelip 172.16.4.2

EVPN 有効化~設定

Cumulus公式 / Ethernet Virtual Private Network - EVPN / Configuring EVPN に従って設定していきます。

Early Access 版の機能(quagga限定でCLIまでは)どうも探した感じでは net コマンドはまだ用意されていないようなので、従来の Quagga 設定で

kotetsu@spine41:~$ sudo vtysh Hello, this is Quagga (version 1.0.0+cl3eau8). Copyright 1996-2005 Kunihiro Ishiguro, et al. spine41# spine41# configure terminal spine41(config)# router bgp 65004 spine41(config-router)# address-family evpn spine41(config-router-af)# neighbor PEER_BB activate spine41(config-router-af)# advertise-all-vni spine41(config-router-af)# end spine41# write memory Note: this version of vtysh never writes vtysh.conf Building Configuration... Integrated configuration saved to /etc/quagga/Quagga.conf [OK] spine41# spine41# exit kotetsu@spine41:~$

以下のような設定を

bb0[34]

router bgp 65000 address-family evpn neighbor PEER_SPINE activate

spine3[12]

router bgp 65003 address-family evpn neighbor PEER_BB activate advertise-all-vni

spine4[12]

router bgp 65004 address-family evpn neighbor PEER_BB activate advertise-all-vni

Disabling Data Plane MAC Learning over VXLAN Tunnels

spine[34][12] にて /etc/network/interfaces を編集して、全vxlanインターフェースに bridge-learning off を追記しておきます。

kotetsu@spine31:~$ diff -u /var/tmp/etc_network_interfaces /etc/network/interfaces

--- /var/tmp/etc_network_interfaces 2017-03-20 23:19:45.046311072 +0900

+++ /etc/network/interfaces 2017-03-20 23:20:33.701311345 +0900

@@ -64,6 +64,7 @@

auto vxlan010100

iface vxlan010100

bridge-access 100

+ bridge-learning off

mstpctl-bpduguard yes

mstpctl-portbpdufilter yes

vxlan-id 10100

@@ -72,6 +73,7 @@

auto vxlan010200

iface vxlan010200

bridge-access 200

+ bridge-learning off

mstpctl-bpduguard yes

mstpctl-portbpdufilter yes

vxlan-id 10200

動作確認

通信確認

End End での通信確認(L2 over L3)

kotetsu@node31:~$ ping 192.168.1.4 PING 192.168.1.4 (192.168.1.4) 56(84) bytes of data. 64 bytes from 192.168.1.4: icmp_seq=1 ttl=64 time=4.67 ms 64 bytes from 192.168.1.4: icmp_seq=2 ttl=64 time=1.86 ms 64 bytes from 192.168.1.4: icmp_seq=3 ttl=64 time=1.81 ms 64 bytes from 192.168.1.4: icmp_seq=4 ttl=64 time=1.94 ms 64 bytes from 192.168.1.4: icmp_seq=5 ttl=64 time=2.07 ms 64 bytes from 192.168.1.4: icmp_seq=6 ttl=64 time=1.24 ms 64 bytes from 192.168.1.4: icmp_seq=7 ttl=64 time=1.78 ms ^C --- 192.168.1.4 ping statistics --- 7 packets transmitted, 7 received, 0% packet loss, time 6009ms rtt min/avg/max/mdev = 1.241/2.199/4.677/1.041 ms

kotetsu@node31:~$ ip n show 192.168.1.4 dev ens4 lladdr 00:37:c4:56:b4:01 STALE

kotetsu@node41:~$ ip n show 192.168.1.3 dev ens4 lladdr 00:37:c4:55:09:01 STALE

Cumulus VX 各種テーブル確認

Cumulus公式 / Ethernet Virtual Private Network - EVPN / Output Commands に参照系のコマンドが色々と提示されているので、それを見ながら。

spine MAC アドレステーブル

まずは VTEP, EVPN PE として動作している spine 群の MAC アドレステーブルを。

TunnelDest列で対向 VTEP の共有loopback IPアドレスを使っていることが伺えるMAC列で00:00:00:00:00:00と表示されているのはBUM traffic replicationらしい(公式の記載より)

kotetsu@spine31:~$ net show bridge macs VLAN Master Interface MAC TunnelDest State Flags LastSeen -------- -------- ----------- ----------------- ------------ --------- ------- ---------- 100 bridge bond1 00:37:c4:55:09:01 00:01:43 100 bridge vxlan010100 00:37:c4:56:b4:01 00:03:52 untagged vxlan010100 00:00:00:00:00:00 172.16.4.100 permanent self 01:08:33 untagged vxlan010100 00:37:c4:56:b4:01 172.16.4.100 self 00:03:58 untagged vxlan010200 00:00:00:00:00:00 172.16.4.100 permanent self 01:08:33 untagged bridge bond0 00:37:c4:f8:17:03 permanent 05:38:27 untagged bridge bond1 00:37:c4:f8:17:05 permanent 03:42:10 untagged bridge vxlan010100 a6:21:d1:0c:20:a8 permanent 02:20:01 untagged bridge vxlan010200 de:8e:ed:62:05:12 permanent 02:20:01

kotetsu@spine32:~$ net show bridge macs VLAN Master Interface MAC TunnelDest State Flags LastSeen -------- -------- ----------- ----------------- ------------ --------- ------- ---------- 100 bridge bond1 00:37:c4:55:09:01 00:04:45 100 bridge vxlan010100 00:37:c4:56:b4:01 00:04:51 untagged vxlan010100 00:00:00:00:00:00 172.16.4.100 permanent self 01:09:25 untagged vxlan010100 00:37:c4:56:b4:01 172.16.4.100 self 00:04:51 untagged vxlan010200 00:00:00:00:00:00 172.16.4.100 permanent self 01:09:25 untagged bridge bond0 00:37:c4:a9:0f:03 permanent 05:38:42 untagged bridge bond1 00:37:c4:a9:0f:05 permanent 03:42:00 untagged bridge vxlan010100 ea:60:31:c9:77:63 permanent 02:18:00 untagged bridge vxlan010200 06:f9:9e:92:a4:c0 permanent 02:18:00

kotetsu@spine41:~$ net show bridge macs VLAN Master Interface MAC TunnelDest State Flags LastSeen -------- -------- ----------- ----------------- ------------ --------- ------- ---------- 100 bridge bond1 00:37:c4:56:b4:01 00:01:43 100 bridge vxlan010100 00:37:c4:55:09:01 00:01:49 untagged vxlan010100 00:00:00:00:00:00 172.16.3.100 permanent self 01:06:24 untagged vxlan010100 00:37:c4:55:09:01 172.16.3.100 self 00:01:49 untagged vxlan010200 00:00:00:00:00:00 172.16.3.100 permanent self 01:06:24 untagged bridge bond0 00:37:c4:fe:34:03 permanent 05:34:25 untagged bridge bond1 00:37:c4:fe:34:05 permanent 03:35:31 untagged bridge vxlan010100 46:bf:75:c3:83:e3 permanent 02:14:34 untagged bridge vxlan010200 ca:4e:29:fd:d9:8e permanent 02:14:34

kotetsu@spine42:~$ net show bridge macs VLAN Master Interface MAC TunnelDest State Flags LastSeen -------- -------- ----------- ----------------- ------------ --------- ------- ---------- 100 bridge bond1 00:37:c4:56:b4:01 00:00:46 100 bridge vxlan010100 00:37:c4:55:09:01 00:02:49 untagged vxlan010100 00:00:00:00:00:00 172.16.3.100 permanent self 01:07:29 untagged vxlan010100 00:37:c4:55:09:01 172.16.3.100 self 00:02:55 untagged vxlan010200 00:00:00:00:00:00 172.16.3.100 permanent self 01:07:29 untagged bridge bond0 00:37:c4:32:db:03 permanent 05:35:24 untagged bridge bond1 00:37:c4:32:db:05 permanent 03:36:18 untagged bridge vxlan010100 9e:e4:df:d2:a9:3a permanent 02:15:20 untagged bridge vxlan010200 6a:3a:0d:08:fb:9e permanent 02:15:20

広告している VNI や VTEP 情報

sudo vtysh から

spine31# show bgp evpn vni Advertise All VNI flag: Enabled Number of VNIs: 2 Flags: * - Kernel VNI Orig IP RD Import RT Export RT * 10200 172.16.3.100 172.16.3.1:10200 65003:10200 65003:10200 * 10100 172.16.3.100 172.16.3.1:10100 65003:10100 65003:10100 spine31# show evpn vni Number of VNIs: 2 VNI VxLAN IF VTEP IP # MACs Remote VTEPs 10200 vxlan010200 172.16.3.100 0 172.16.4.100 10100 vxlan010100 172.16.3.100 2 172.16.4.100

spine32# show bgp evpn vni Advertise All VNI flag: Enabled Number of VNIs: 2 Flags: * - Kernel VNI Orig IP RD Import RT Export RT * 10200 172.16.3.100 172.16.3.2:10200 65003:10200 65003:10200 * 10100 172.16.3.100 172.16.3.2:10100 65003:10100 65003:10100 spine32# show evpn vni Number of VNIs: 2 VNI VxLAN IF VTEP IP # MACs Remote VTEPs 10200 vxlan010200 172.16.3.100 0 172.16.4.100 10100 vxlan010100 172.16.3.100 2 172.16.4.100

spine41# show bgp evpn vni Advertise All VNI flag: Enabled Number of VNIs: 2 Flags: * - Kernel VNI Orig IP RD Import RT Export RT * 10200 172.16.4.100 172.16.4.1:10200 65004:10200 65004:10200 * 10100 172.16.4.100 172.16.4.1:10100 65004:10100 65004:10100 spine41# show evpn vni Number of VNIs: 2 VNI VxLAN IF VTEP IP # MACs Remote VTEPs 10200 vxlan010200 172.16.4.100 0 172.16.3.100 10100 vxlan010100 172.16.4.100 2 172.16.3.100

spine42# show bgp evpn vni Advertise All VNI flag: Enabled Number of VNIs: 2 Flags: * - Kernel VNI Orig IP RD Import RT Export RT * 10200 172.16.4.100 172.16.4.2:10200 65004:10200 65004:10200 * 10100 172.16.4.100 172.16.4.2:10100 65004:10100 65004:10100 spine42# show evpn vni Number of VNIs: 2 VNI VxLAN IF VTEP IP # MACs Remote VTEPs 10200 vxlan010200 172.16.4.100 0 172.16.3.100 10100 vxlan010100 172.16.4.100 2 172.16.3.100

EVPN 学習経路

自ASの別 spine からの経路を bb 経由で受け取るように設定してはいないので、RDとしても登場しないです。

自ASのMAC学習同期は、MLAGで良きようにやってくれる筈だから、それで良いかと。

また EVPN Multihoming を使った際には必要になる Type 1,4 に関しても一切情報が登場しません。

suto vtysh から

spine31# show bgp evpn route

BGP table version is 0, local router ID is 172.16.3.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 32768 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 32768 i

Route Distinguisher: 172.16.3.1:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 32768 i

Route Distinguisher: 172.16.4.1:10100

* [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.1:10200

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.2:10100

* [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.2:10200

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Displayed 9 prefixes (15 paths)

spine32# show bgp evpn route

BGP table version is 0, local router ID is 172.16.3.2

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 32768 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 32768 i

Route Distinguisher: 172.16.3.2:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 32768 i

Route Distinguisher: 172.16.4.1:10100

* [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.1:10200

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

* [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65000 65004 i

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Route Distinguisher: 172.16.4.2:10200

* [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65000 65004 i

Displayed 9 prefixes (15 paths)

spine41# show bgp evpn route

BGP table version is 0, local router ID is 172.16.4.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.1:10100

* [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.1:10200

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.2:10100

* [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.2:10200

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.4.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 32768 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 32768 i

Route Distinguisher: 172.16.4.1:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 32768 i

Displayed 9 prefixes (15 paths)

spine42# show bgp evpn route

BGP table version is 0, local router ID is 172.16.4.2

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.1:10100

* [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.1:10200

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.2:10100

* [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65000 65003 i

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.3.2:10200

* [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65000 65003 i

Route Distinguisher: 172.16.4.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 32768 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 32768 i

Route Distinguisher: 172.16.4.2:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 32768 i

Displayed 9 prefixes (15 paths)

VXLAN関係にはノータッチで転送土管に徹する bb も、EVPN signaling 用のMP-BGPには参加します。

bb03# show bgp evpn route

BGP table version is 0, local router ID is 172.31.0.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.1:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.2:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.4.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.1:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.2:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Displayed 12 prefixes (12 paths)

bb04# show bgp evpn route

BGP table version is 0, local router ID is 172.31.0.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal

Origin codes: i - IGP, e - EGP, ? - incomplete

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 172.16.3.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.1:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

172.16.3.100 0 65003 i

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.3.2:10200

*> [3]:[0]:[32]:[172.16.3.100]

172.16.3.100 0 65003 i

Route Distinguisher: 172.16.4.1:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.1:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.2:10100

*> [2]:[0]:[0]:[48]:[00:37:c4:56:b4:01]

172.16.4.100 0 65004 i

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Route Distinguisher: 172.16.4.2:10200

*> [3]:[0]:[32]:[172.16.4.100]

172.16.4.100 0 65004 i

Displayed 12 prefixes (12 paths)

EVPN 学習経路(特定RDをドリルダウンして)

sudo vtysh から

bb03# show bgp evpn route rd 172.16.3.2:10100

EVPN type-2 prefix: [2]:[ESI]:[EthTag]:[MAClen]:[MAC]

EVPN type-3 prefix: [3]:[EthTag]:[IPlen]:[OrigIP]

BGP routing table entry for 172.16.3.2:10100:[2]:[0]:[0]:[48]:[00:37:c4:55:09:01]

Paths: (1 available, best #1)

Advertised to non peer-group peers:

spine31(192.0.2.9) spine32(192.0.2.11) spine41(192.0.2.13) spine42(192.0.2.15)

Route [2]:[0]:[0]:[48]:[00:37:c4:55:09:01] VNI 10100

65003

172.16.3.100 from spine32(192.0.2.11) (172.16.3.2)

Origin IGP, localpref 100, valid, external, bestpath-from-AS 65003, best

Extended Community: RT:65003:10100 ET:8

AddPath ID: RX 0, TX 138

Last update: Tue Mar 21 21:51:06 2017

BGP routing table entry for 172.16.3.2:10100:[3]:[0]:[32]:[172.16.3.100]

Paths: (1 available, best #1)

Advertised to non peer-group peers:

spine31(192.0.2.9) spine32(192.0.2.11) spine41(192.0.2.13) spine42(192.0.2.15)

Route [3]:[0]:[32]:[172.16.3.100]

65003

172.16.3.100 from spine32(192.0.2.11) (172.16.3.2)

Origin IGP, localpref 100, valid, external, bestpath-from-AS 65003, best

Extended Community: RT:65003:10100 ET:8

AddPath ID: RX 0, TX 110

Last update: Tue Mar 21 20:57:31 2017

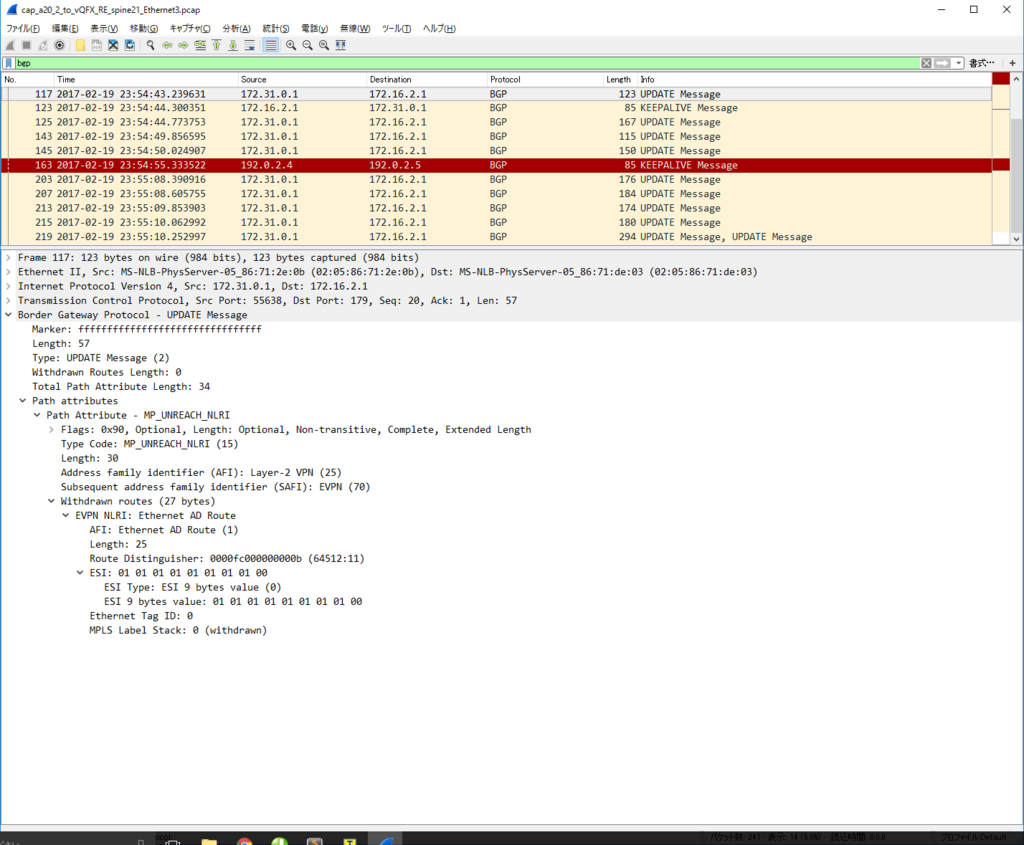

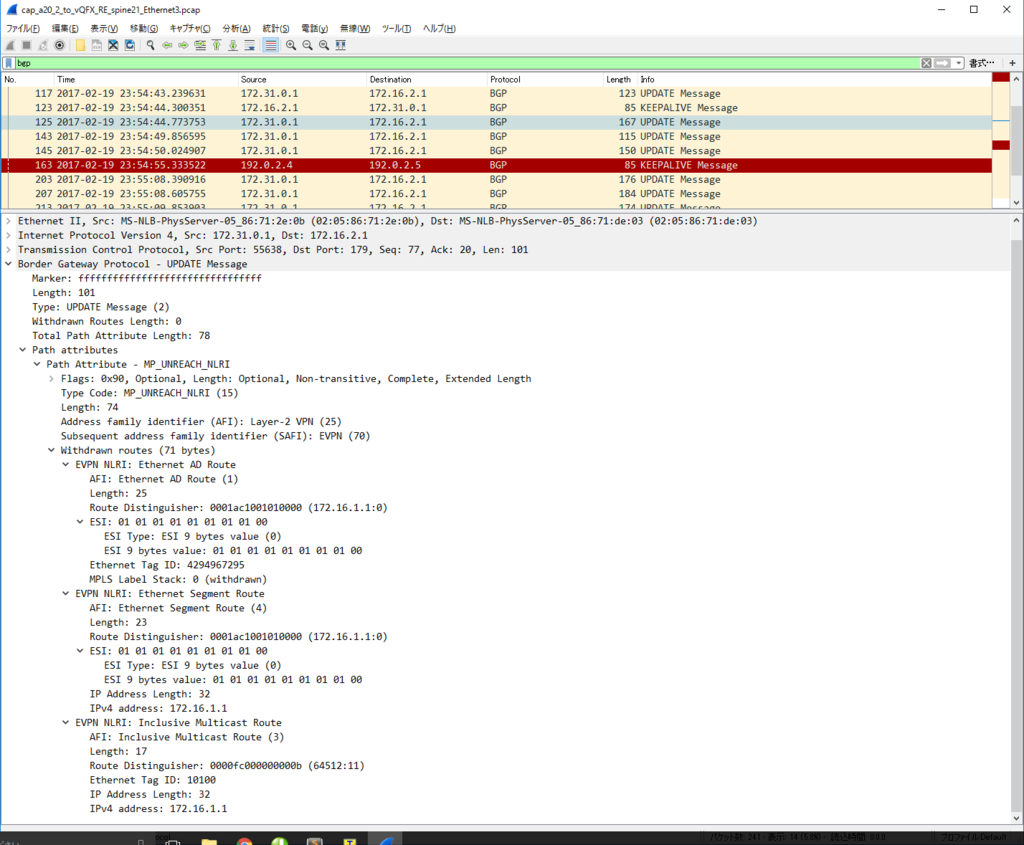

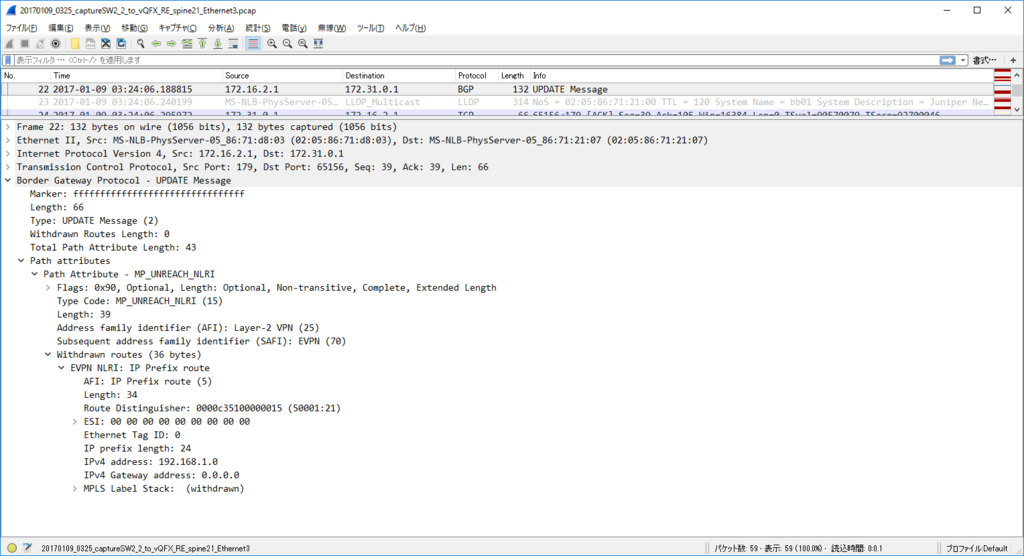

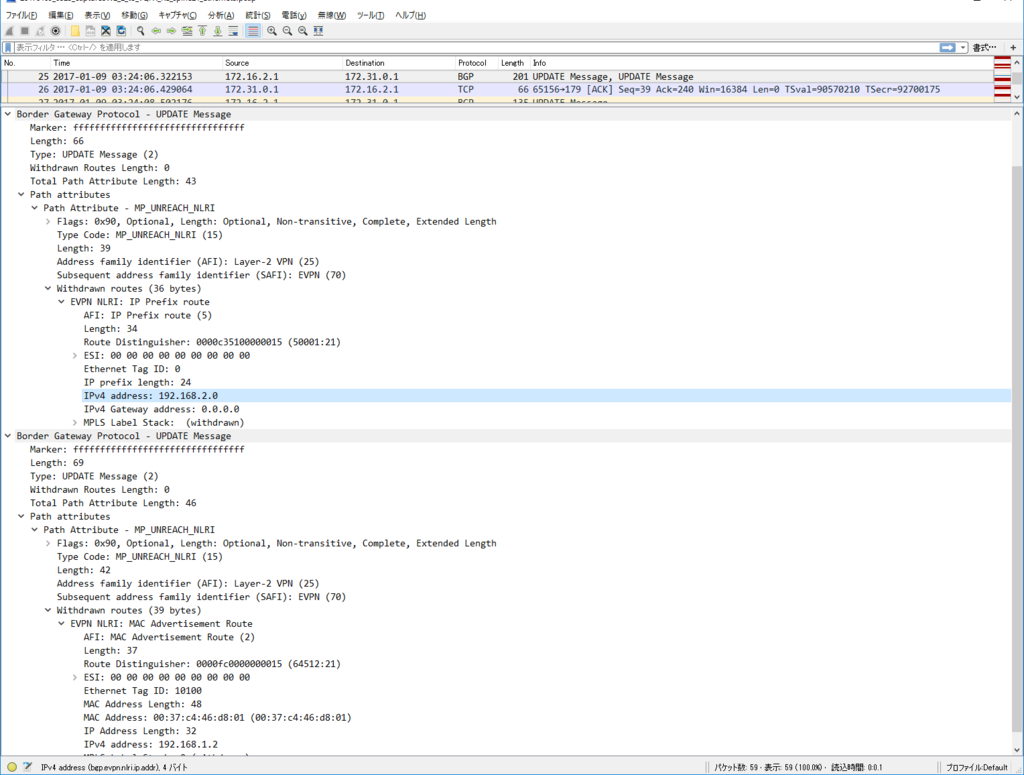

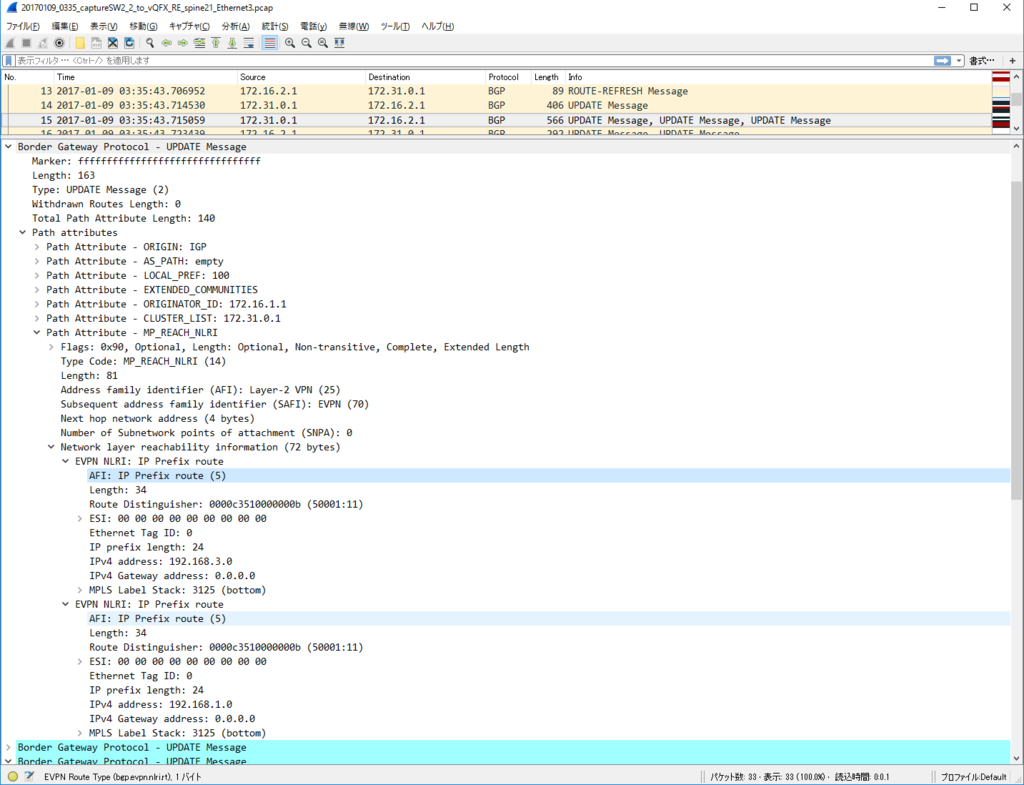

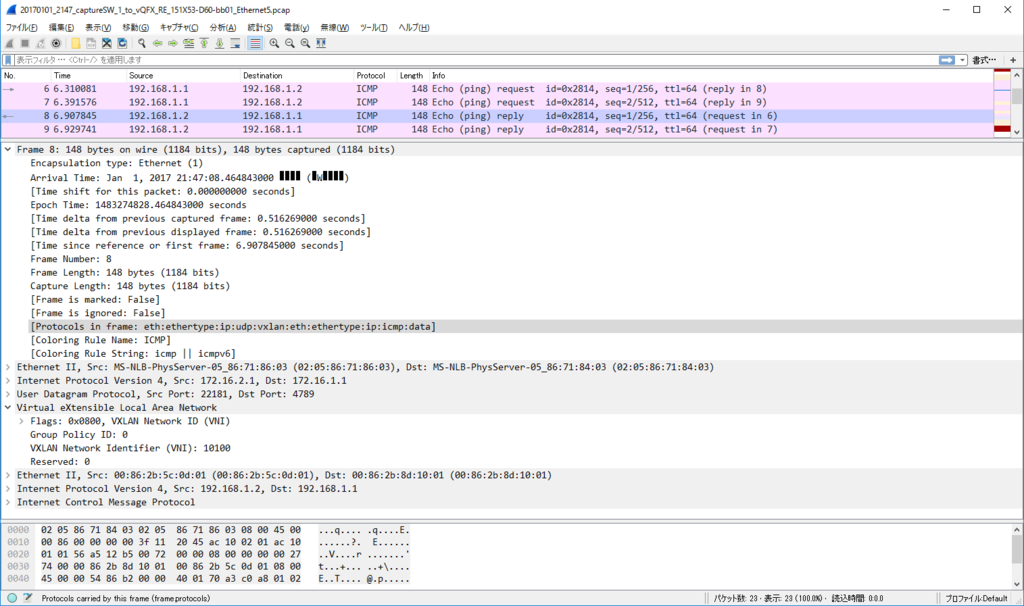

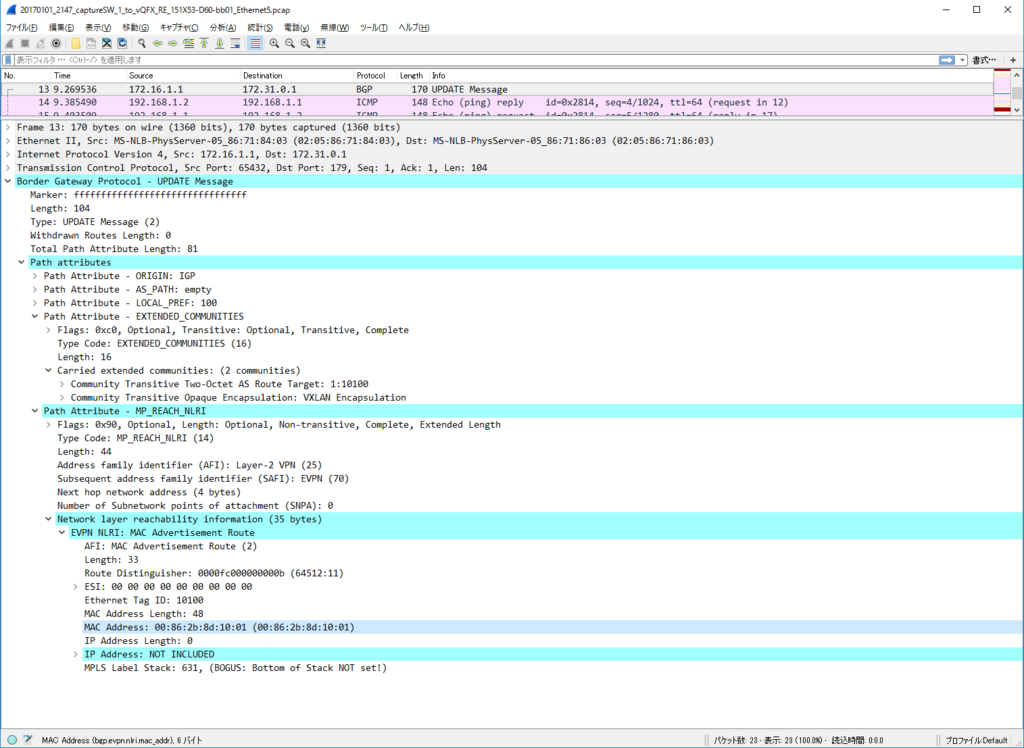

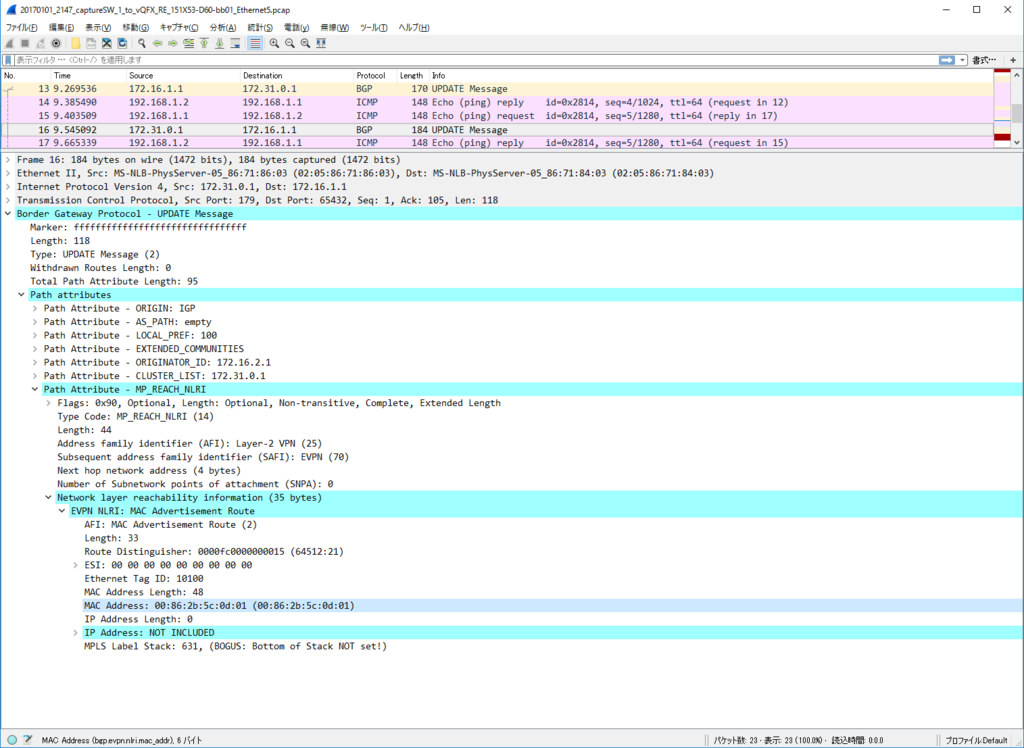

パケットを眺める

ControlPlane

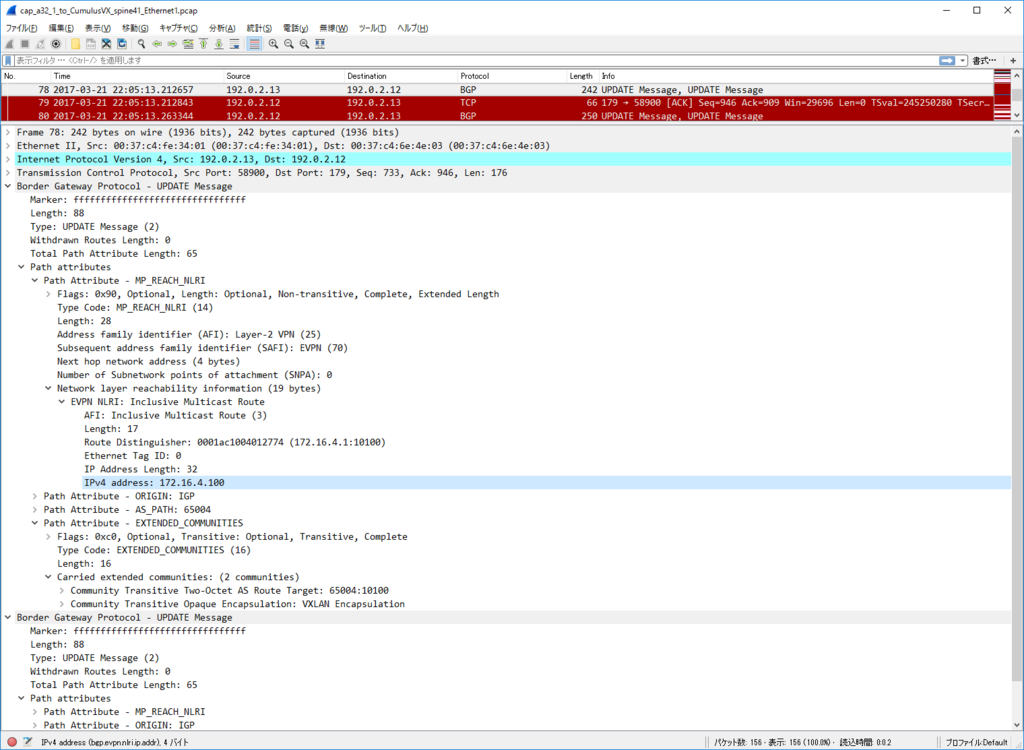

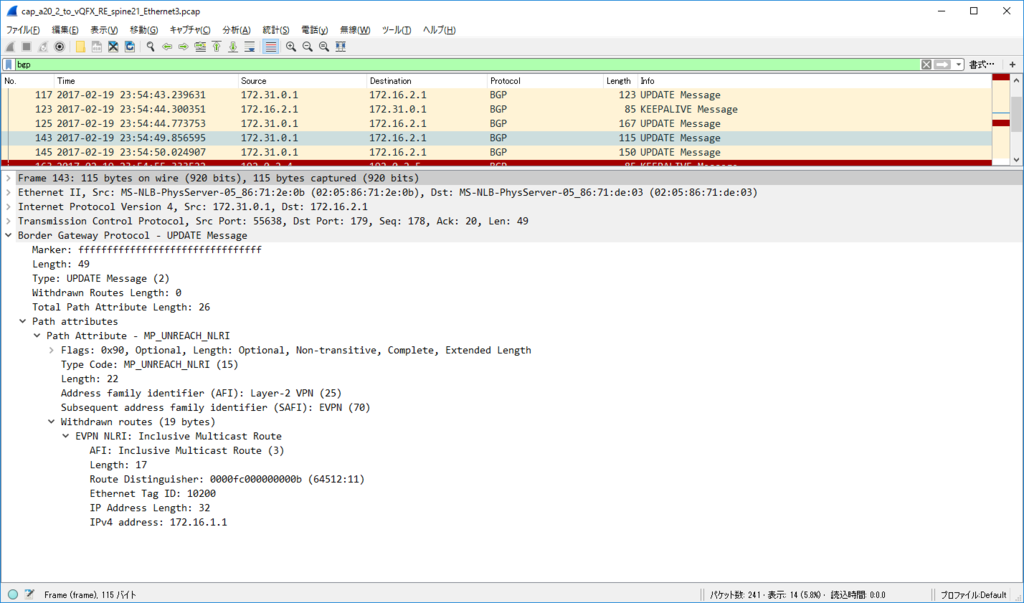

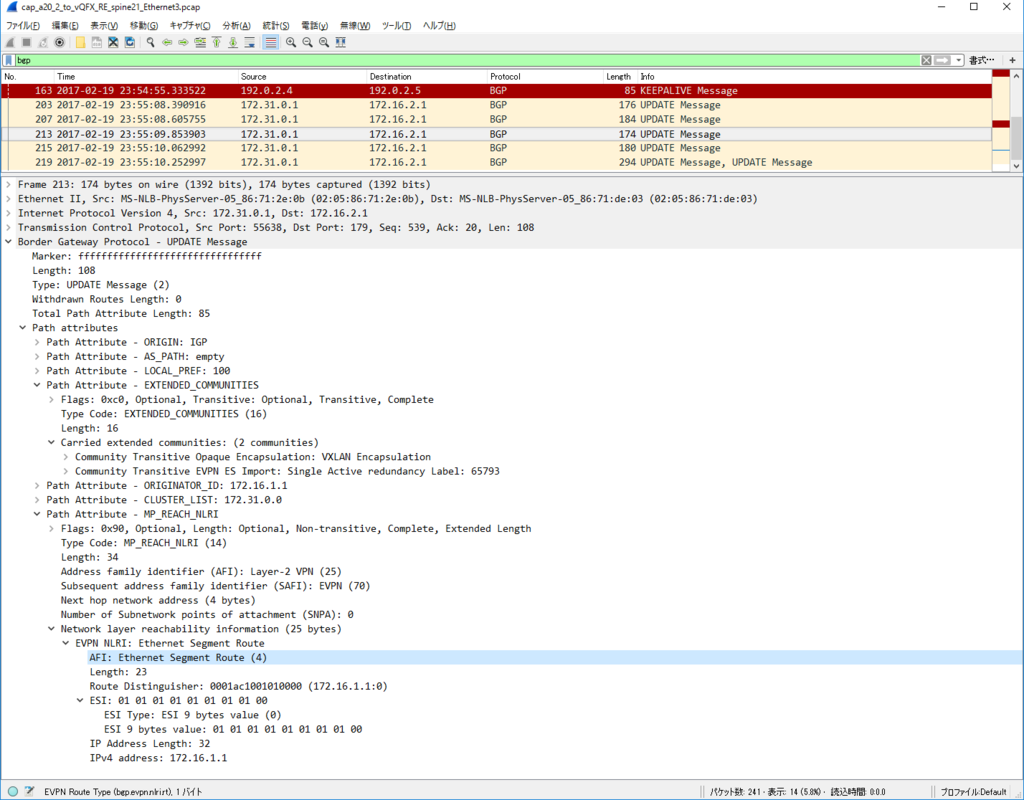

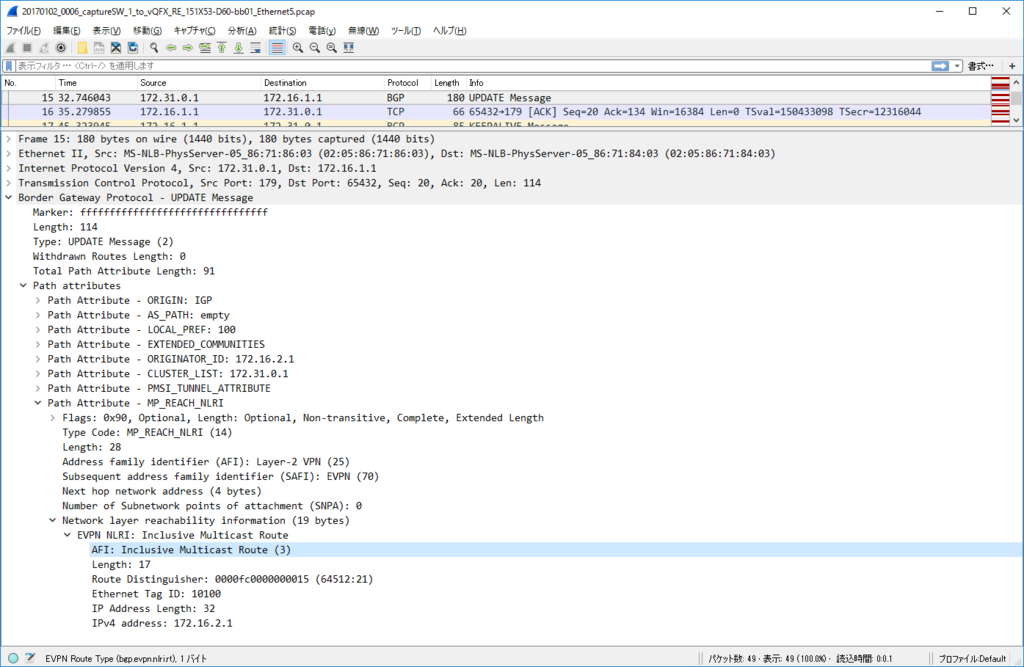

EVPN NLRI Type3(Inclusive Multicast Ethernet Tag route)

spine41 が bb03 と eBGP OPEN 直後に送信している UPDATE です。

(EVPN Multihoming との比較という意味で)注目すべきは Originating Router's IP Address として spine4[12] で組んでいる共有?loopback IPアドレス(172.16.4.100)が入っていることでしょう。

また Cumulus公式 / Ethernet Virtual Private Network - EVPN / Enabling EVPN with Route Distinguishers (RDs) and Route Targets (RTs)andRouteTargets(RTs)) に記載がある通り、RD や RT は明示的に設定せずとも自動付与された情報が入っています。

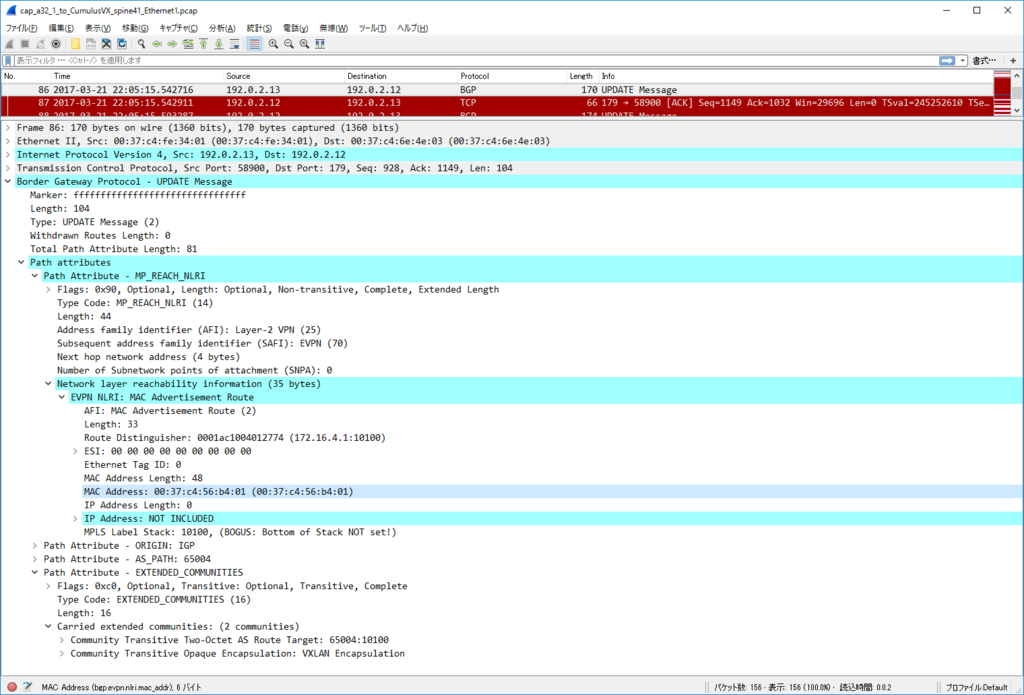

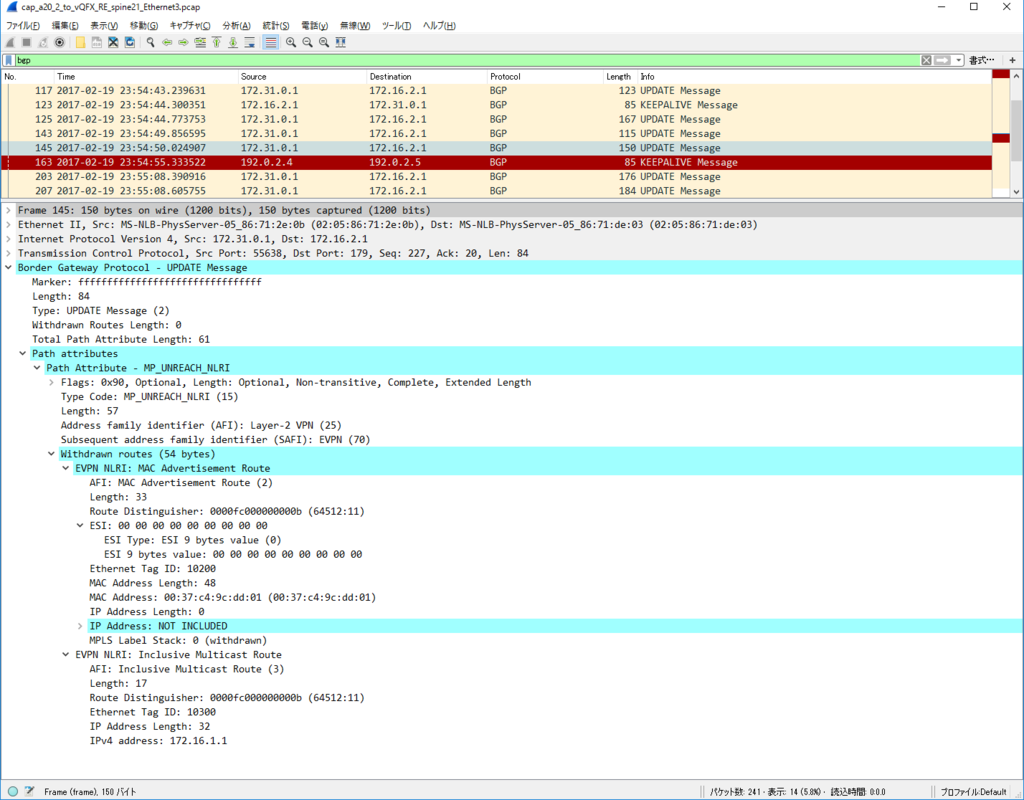

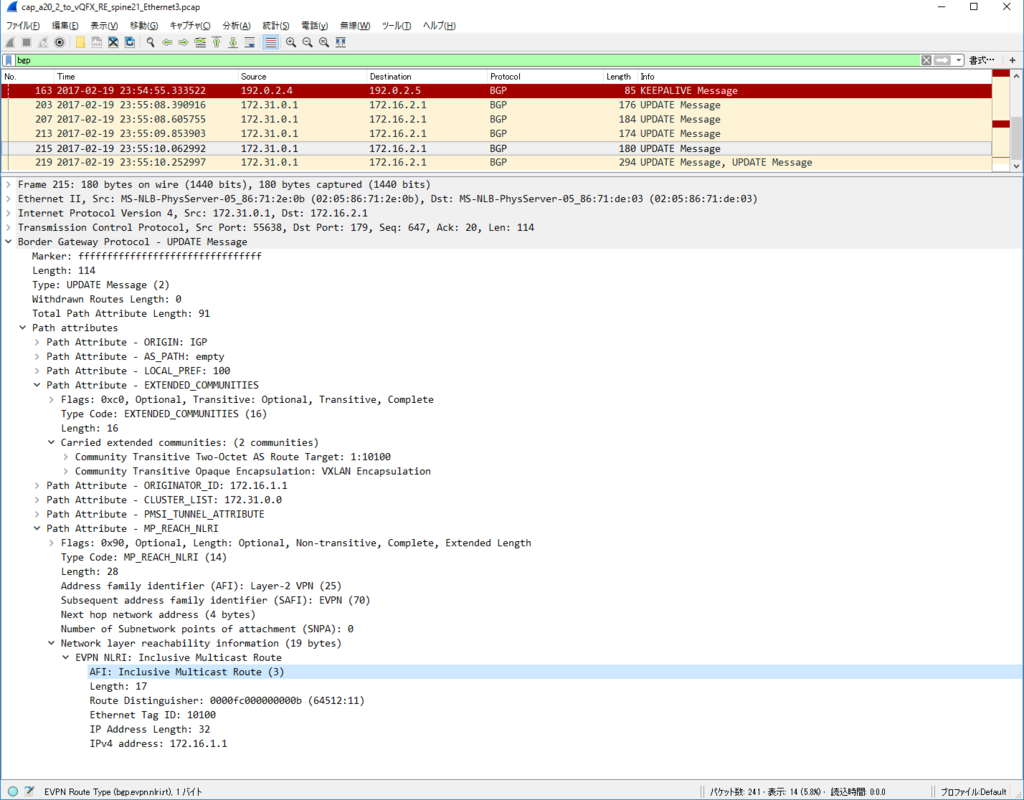

EVPN NLRI Type2(MAC/IP Advertisement route)

spine41 が bb03 に node41(at VLAN100:VNI10100) の MAC アドレスを広告する図です。

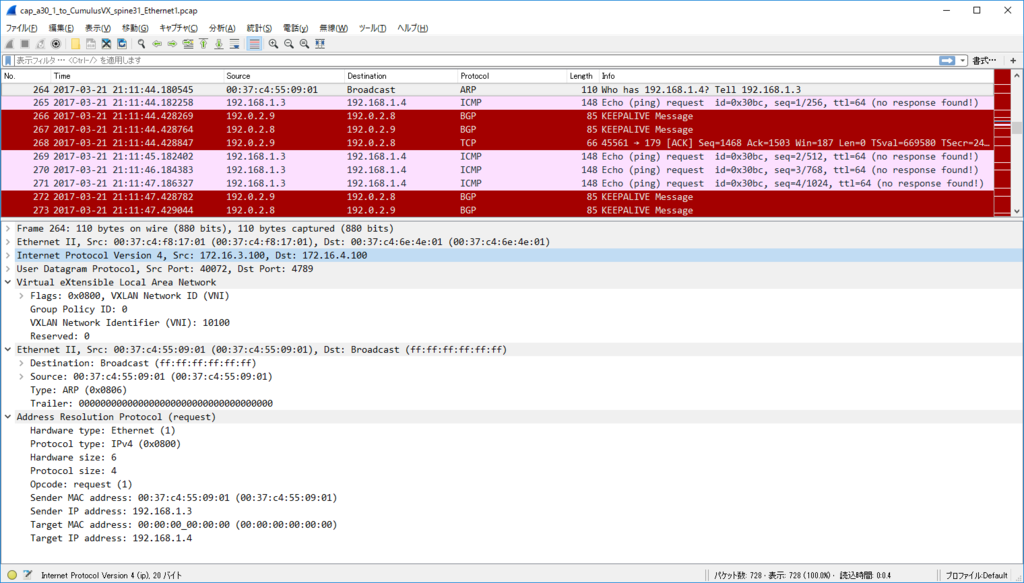

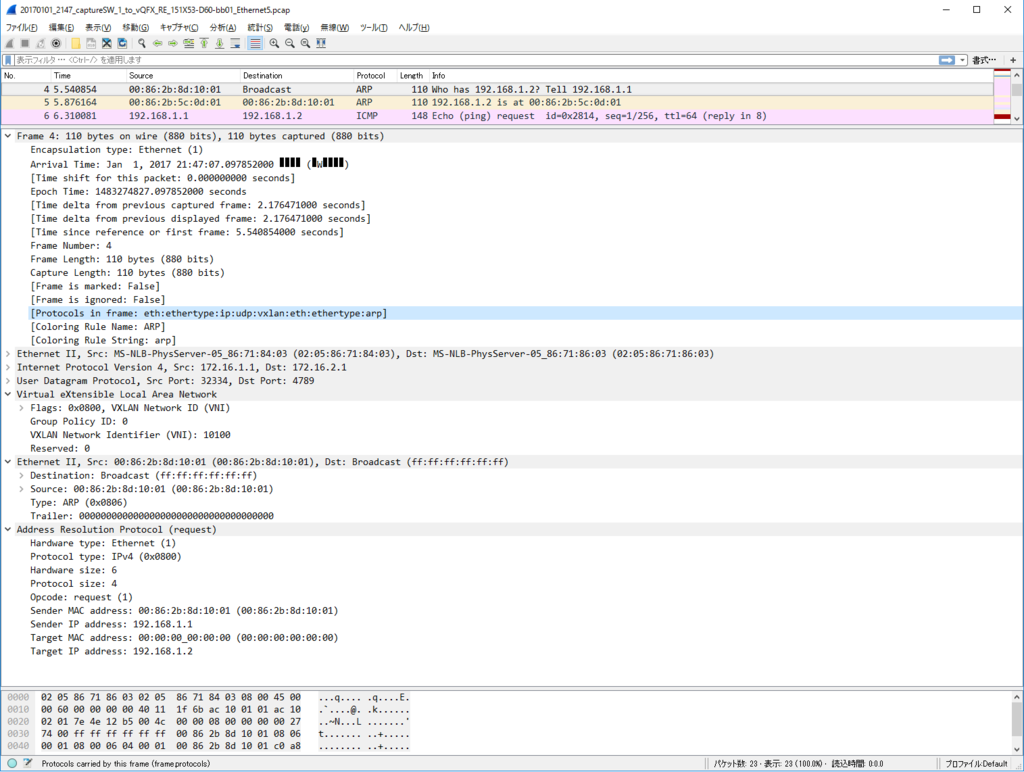

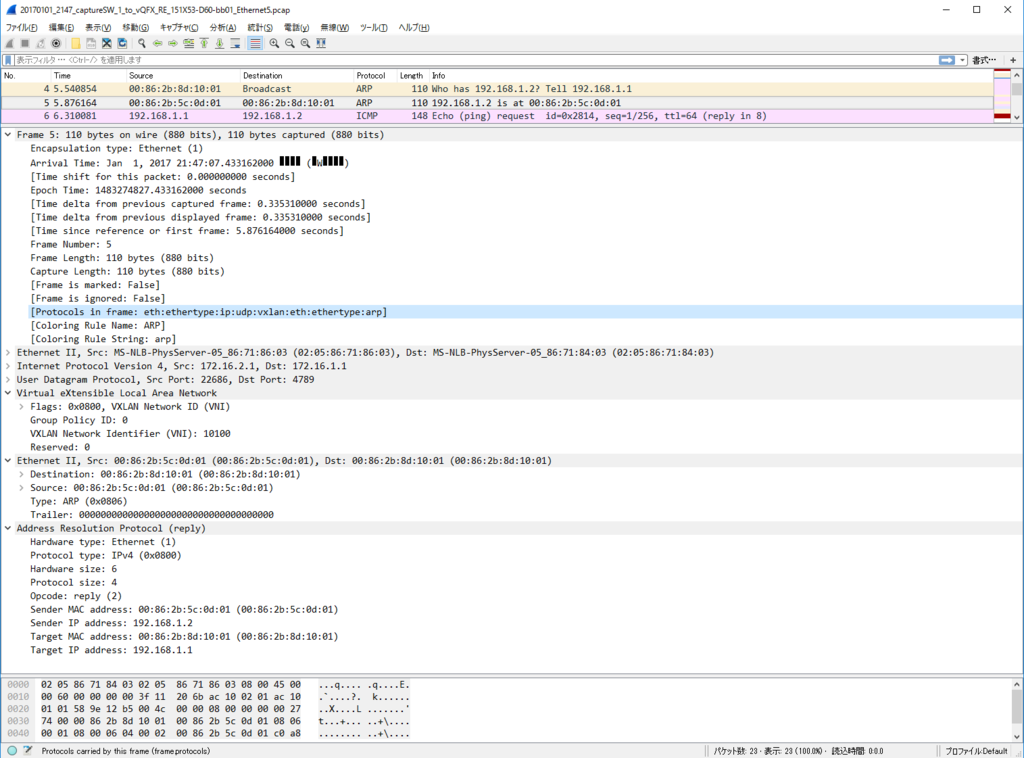

DataPlane

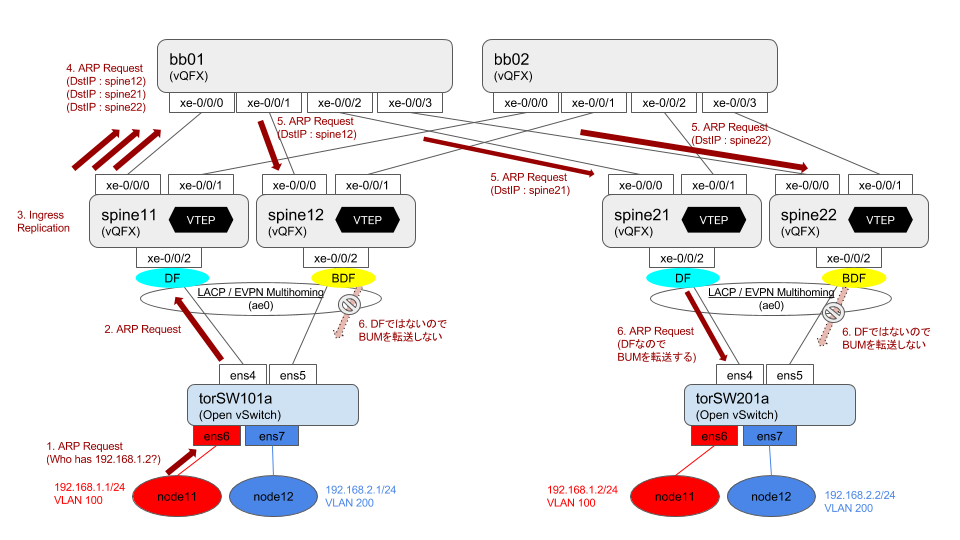

BUM

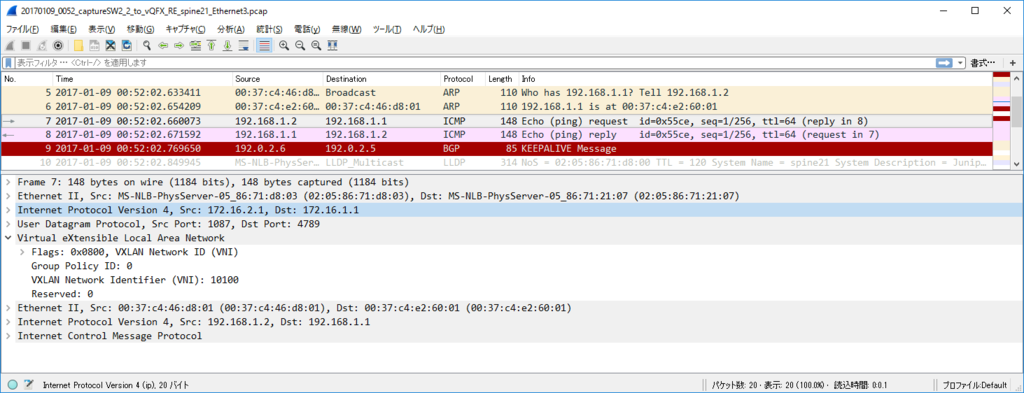

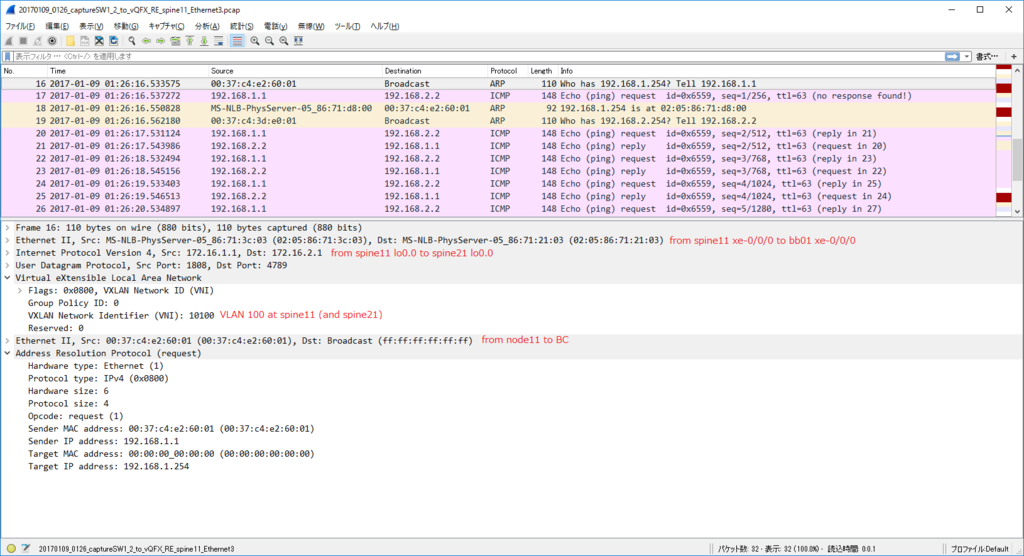

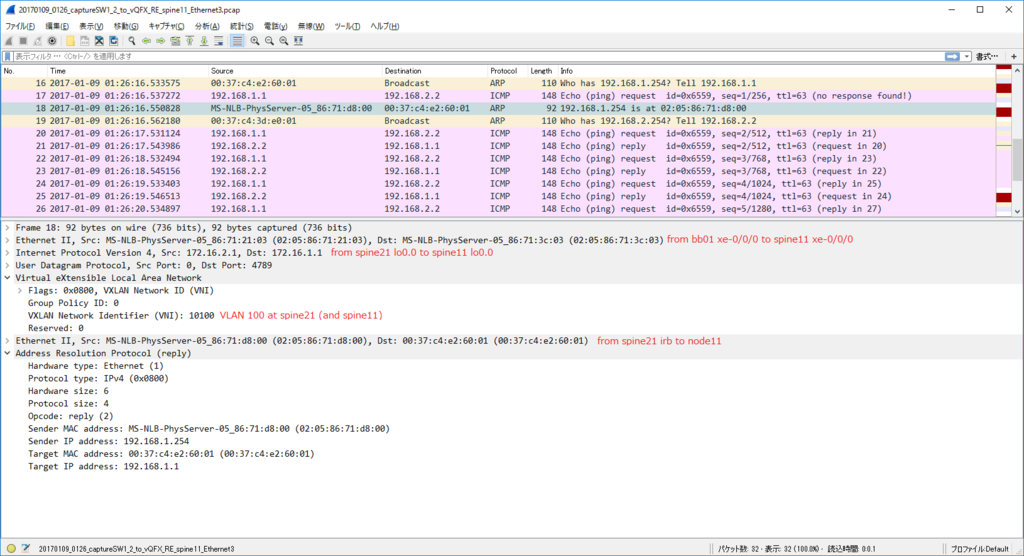

node31 からの ARP Request は spine31 から bb03 に送信されています。

VXLANカプセル外側の IP ヘッダを見ると、Src が 172.16.3.100 (spine3[12] の共有lo IPaddr) で Dst が 172.16.4.100(spine4[12] の共有loopback IPアドレス) になっており、各ペアが2台で共有?loopback IPアドレスを使った論理?VTEPを構成していることが分かります。

VXLAN 的には HER(Head End Replication) 動作。

なお、2017/03/21 時点で公式ページのHERに関する注意書きを読むと、HER で構成可能な VTEP 数は 128 だそうです。

Cumulus Linux verified support for up to 128 VTEPs with head end replication.

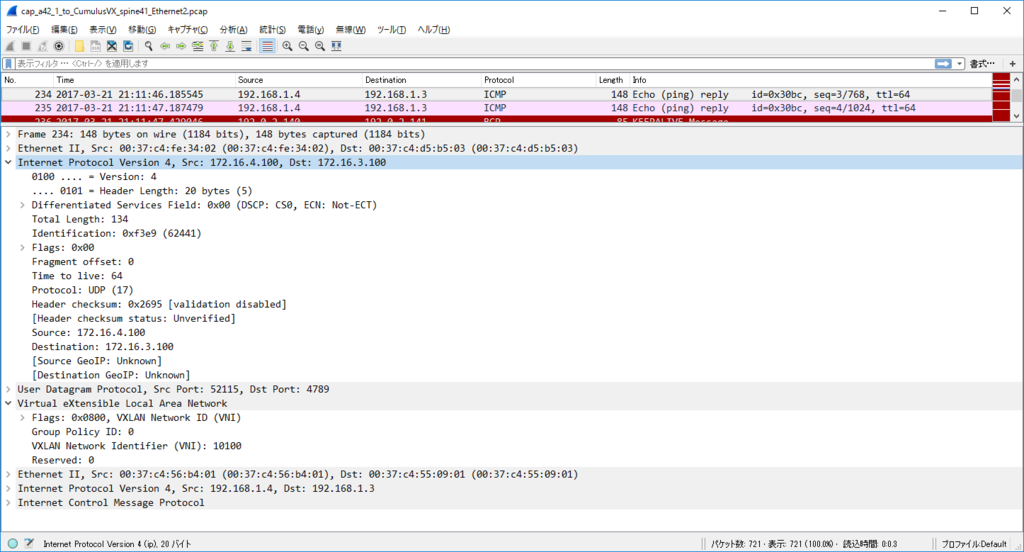

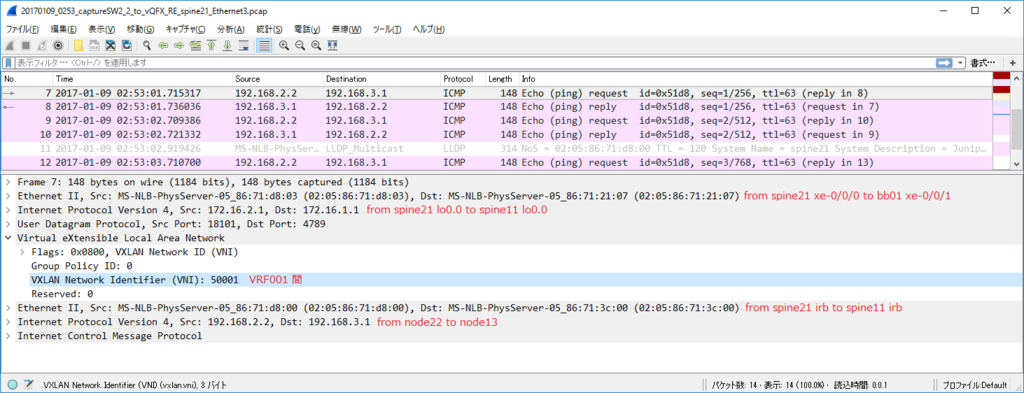

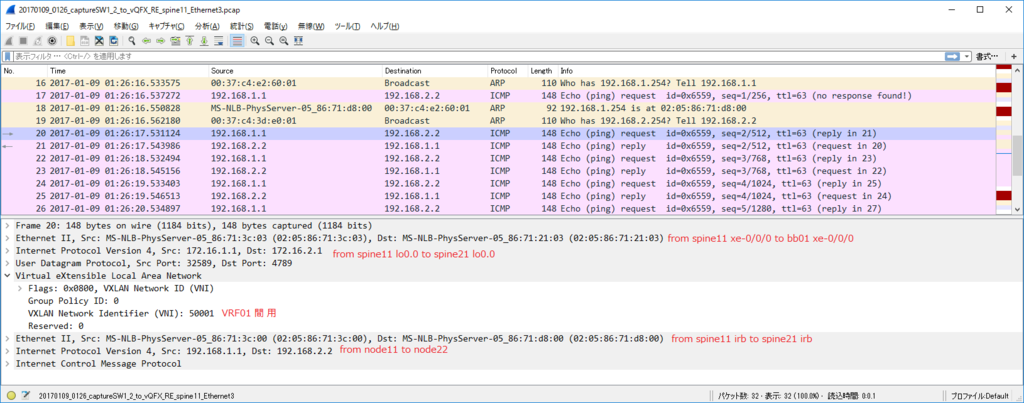

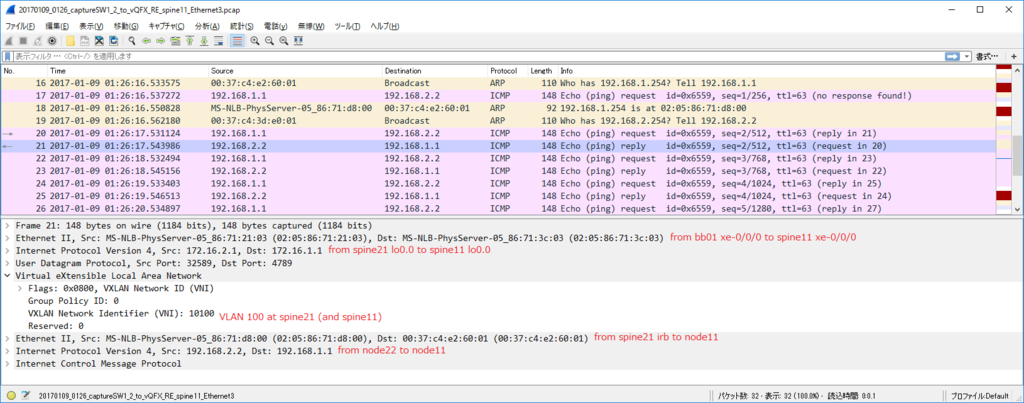

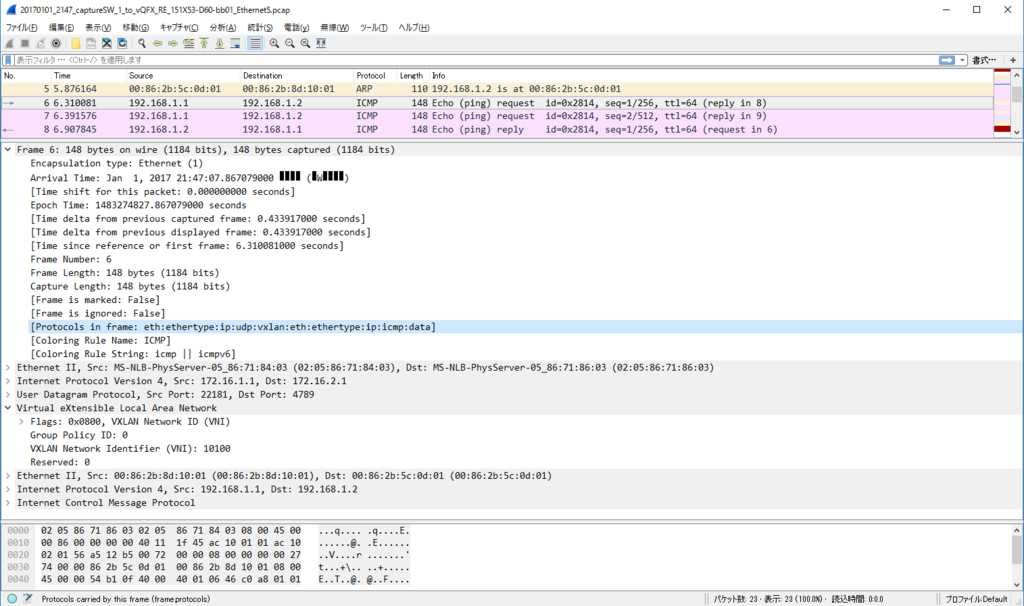

Unicast

spine41 から bb04 方面に送信される node41 から node31 への ICMP Echo Reply の様子。

ただのVXLANカプセル化されたパケットですが、外側のIPヘッダを見ると共有loopback同士での通信になっています。

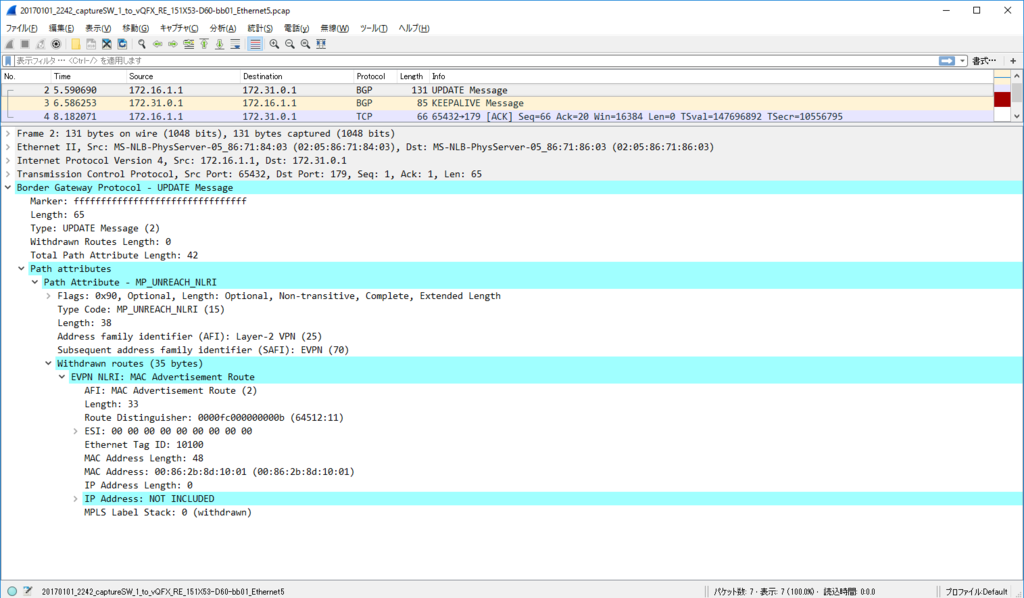

MLAG 動作

単なる MLAG の切り替わりでしかなく、仮想環境での障害試験なので、超簡単に...。

トラフィック が bb03 -> spine41 -> torSW401a -> node41 という経路で流れている状態で spine41 の downlink を sudo ifdown swp5 で down させると、即時

bb03 -> spine41 -> spine42 -> torSW401a -> node41 という経路に切り替わりました。

spine4[12] で torSW401a に組んでいる LAG や仮想loopbackは up したままなので、特に EVPN 的な WithDrawn なども発生せずです。

おしまい

以下、所感です。

- Cumulus Linux

- VX の軽さが良い

- Network Command Line Utility(NCLU) というラッパの使い勝手が良い

- ドキュメントがちゃんと揃っているのが良い (今回とりあげたのは EA 版機能なのに)

- だから僕の説明が雑なのは仕方ない

vQFX10000 で VXLAN+EVPN (Multihoming 編) (original : 2017/02/28)

この記事は某所で 2017/02/28 に書いたもののコピーです。

そのため 2017/05/13 時点ではやや古い情報も含まれています。

201705にGNS3 ver2.0 stableが出たので

.

- 最初に

- 構築~動作確認

- おしまい

最初に

本項でやること

以下をやります。

- 先日「vQFX10000 で VXLAN+EVPN (L2 over L3 編)」で動かした構成を冗長化する

- RFC7432(BGP MPLS-Based Ethernet VPN)に書かれた Multihoming を動かして様子を見る

- 構成図でいう spine 群(VTEP と EVI の役割を担う)の下側

- これがメイン

- マルチパスBGPもついでに組んでおく

- 構成図でいう spine 群(VTEP と EVI の役割を担う)の上側

- 単にマルチパスなBGP構成にしただけで、サラリと流す

- ここ数年、あちこちのデータセンタ事業者とかメーカとかが IP CLOS Network として提示しているアレ

- RFC7432(BGP MPLS-Based Ethernet VPN)に書かれた Multihoming を動かして様子を見る

個人的には、2014/12 時点で物理スイッチでの VXLAN 実装を確認した時 (VyOS と Arista で VXLAN 相互接続)に、VTEPの冗長化手法が分からなかった(配下のノードで bonding なり VRRP なりで制御せざるを得ないと考えていた)ので、それを標準化技術で実現する手法として期待を持っていたりします。

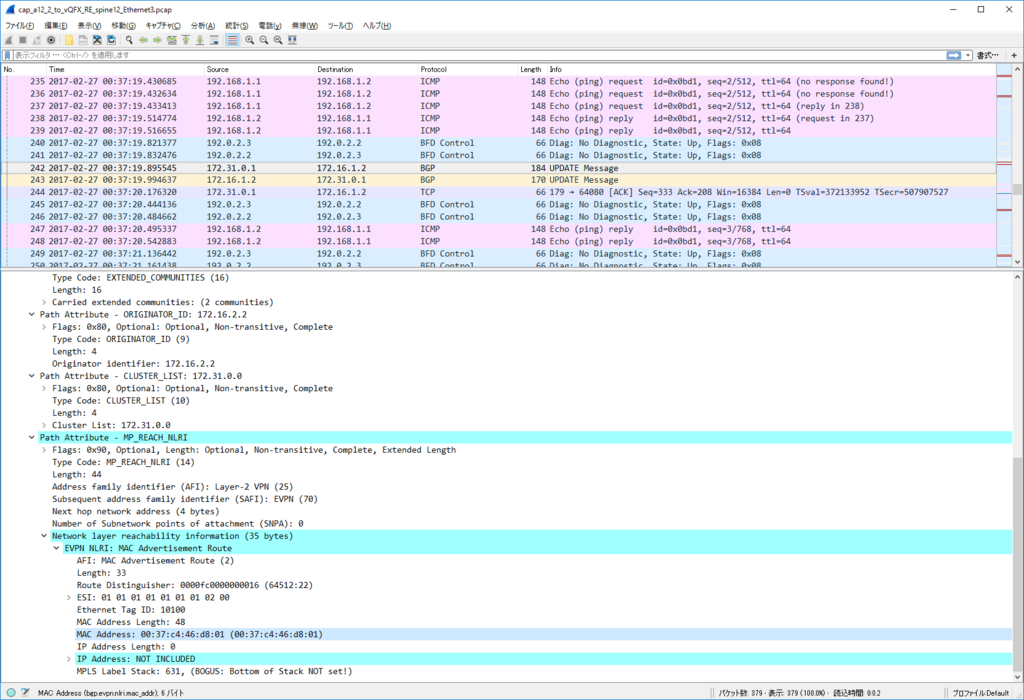

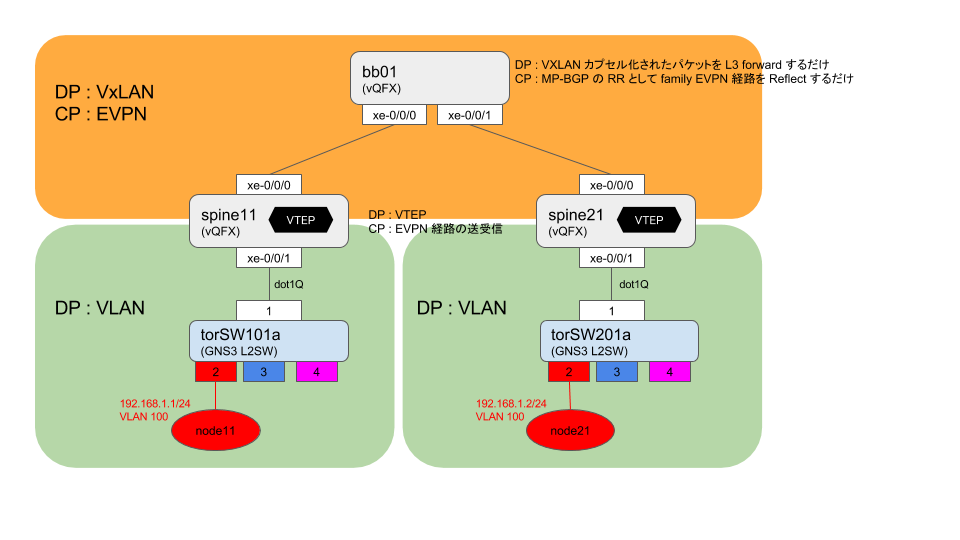

概要構成図 / 構成簡易解説 / 環境情報

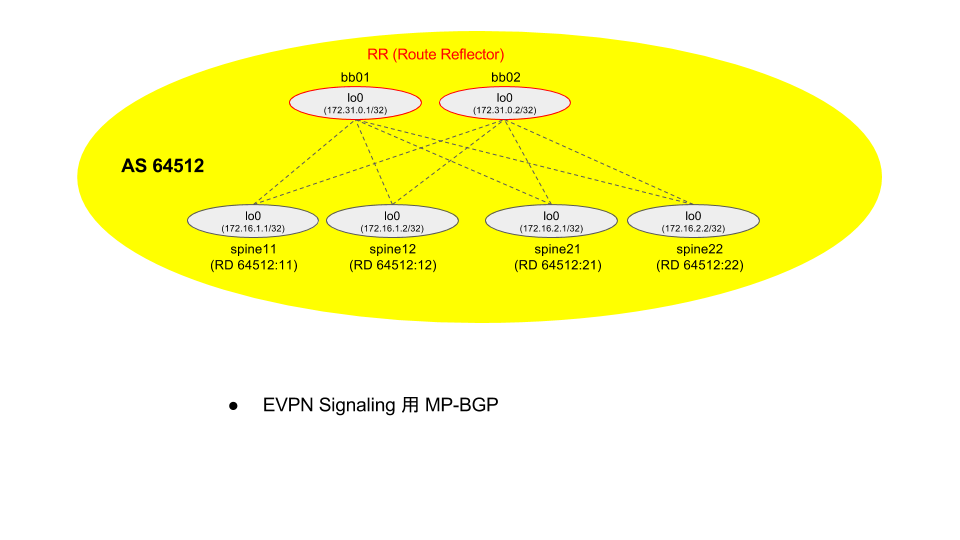

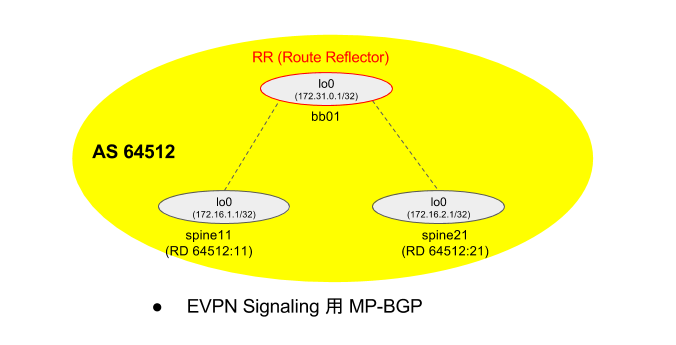

下図のようなものを作っていきます。

bb0[12]spien[12]{2}- DataPlane としては VTEP 動作

- ControlPlane としては EVPN の PE 動作

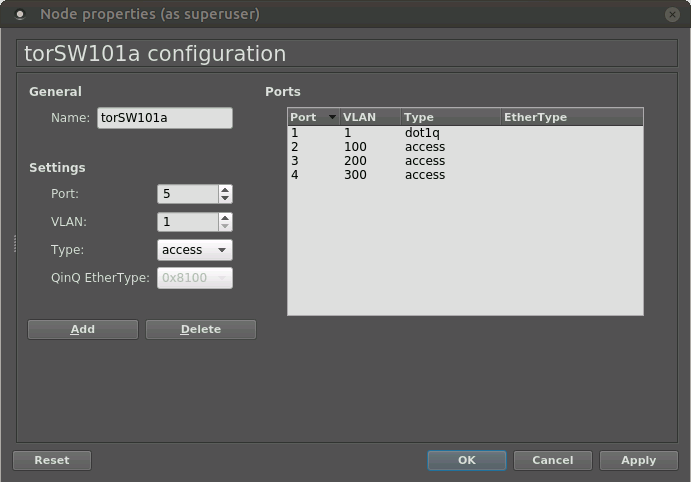

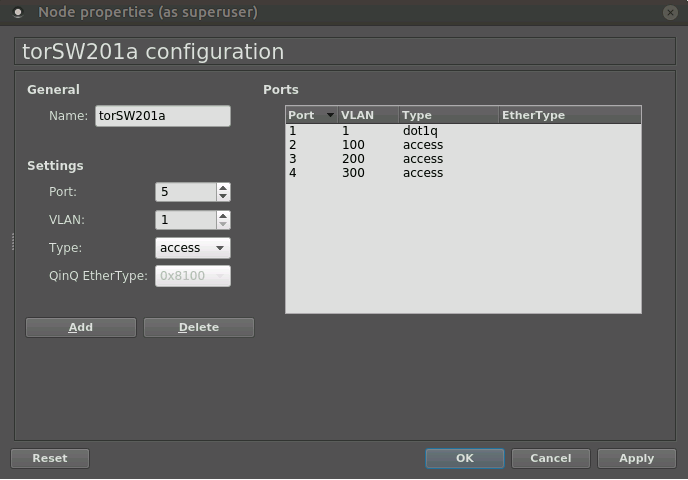

torSW[12]01a- VLAN tag 処理をする単純なL2SW

冗長化の方式としては、構成図の下線で書いた通りで、以下の感じ。

bb0[12]-spien[12]{2}- Underlay の eBGP では PerPacket の ECMP を動かす

- Overlay の iBGP では

bb0[12]が RouteReflector となる 1 クラスタにする

spine[12]{2}-torSW[12]01aspine[12]{2}は 2台1組でtorSW[12]01aに対して LAG を組むspine1[12]とtorSW101aspine2[12]とtorSW201a

spine[12]{2}の EVPN 動作としては- その LAG を EthernetSegment(ES) として扱う

- その LAG に EVPN 世界内で一意になるように EthernetSegmentID(ESI) を付与して識別する

- 今回の構成例だと、

spine1[12]のae0とspine2[12]のae0が重複してはいけない

- 今回の構成例だと、

- ESI を EVPN NLRI Type4(Ethernet Segment route) で広告しあうことで、相互に誰とLAGを組んでいるかを識別したり・誰が各 ES の Designated Forwarder(DF)になるかの Election をしたりできる

- 各 LAG で DF になっている PE だけが EVPN/VXLAN 側(=図中の上側)から来た BUM トラフィックを VLAN 側(=図中の下側)にフォワードする

torSW[12]01a- 対向が2台いるとか Multihoming してるとか一切気にする必要なく、単に LACP で LAG 組めば OK

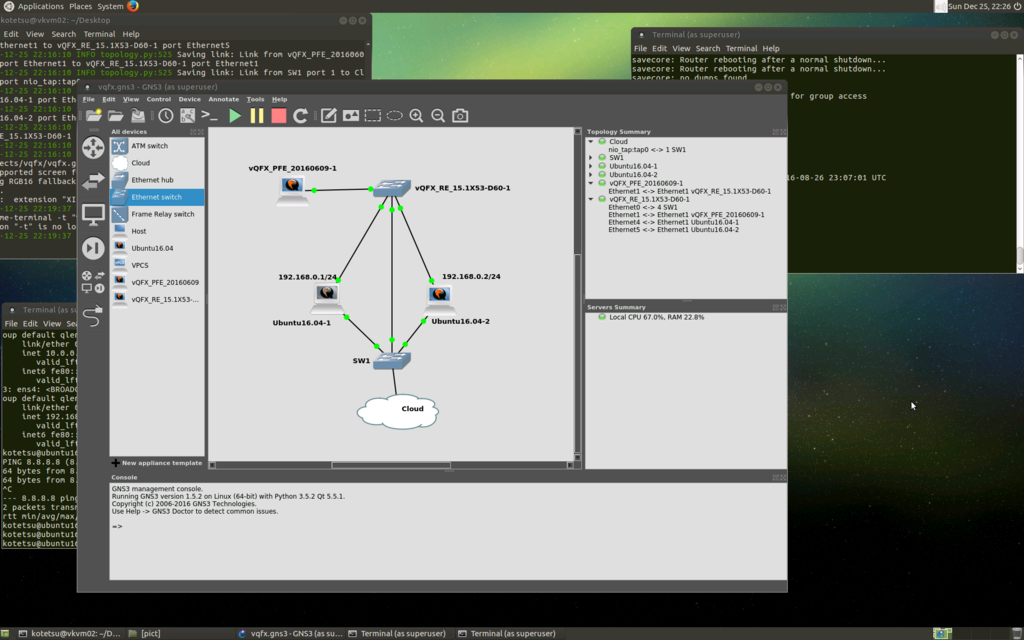

そんなわけで、今までは VLAN Tag の処理だけしていれば良かった torSW[12]01a に新たに「LACP を使えること」という要件が出てきたので、今回は GNS3 の EthernetSwitch ではなく Open vSwitch を使います。

環境情報は最初から変わらずです。

今回新たに登場した torSW[12]01a は(詳細は後述しますが)、 Ubuntu16.04.1-server-amd64 + ovs_version: "2.5.0" です。

参考資料

- 前回の参考資料 全般

- Juniper での EVPN Multihoming 実装周り

- Juniper公式 / MC-LAG is dead, Long live EVPN Multi-homing

- タイトルは若干釣り気味だけど「MC-LAG と比べて EVPN Multihoming はこう凄いよ(MC-LAGだって十分すげーけどな!)」的な概念説明記事

- Juniper公式 / EVPN Multihoming Overview

- EVPN Multihoming マニュアル

- Juniper公式 / MC-LAG is dead, Long live EVPN Multi-homing

- Underlay の Clos Network 周り

- O'Reilly Juniper QFX10000 Series

- Juniper QFX10000 の独自プロセッサ開発経緯や特徴・Architecture(HW/SW) の結構詳しい説明・MPLS/VXLAN+EVPNの設計ポイント解説などが纏まった非常に良い本

Juniper QFX10000 Series: A Comprehensive Guide to Building Next-Generation Data Centers

- 作者: Douglas Richard, Jr. Hanks

- 出版社/メーカー: O'Reilly Media

- 発売日: 2016/08/11

- メディア: ペーパーバック

- この商品を含むブログを見る

- Juniper QFX10000 の独自プロセッサ開発経緯や特徴・Architecture(HW/SW) の結構詳しい説明・MPLS/VXLAN+EVPNの設計ポイント解説などが纏まった非常に良い本

構築~動作確認

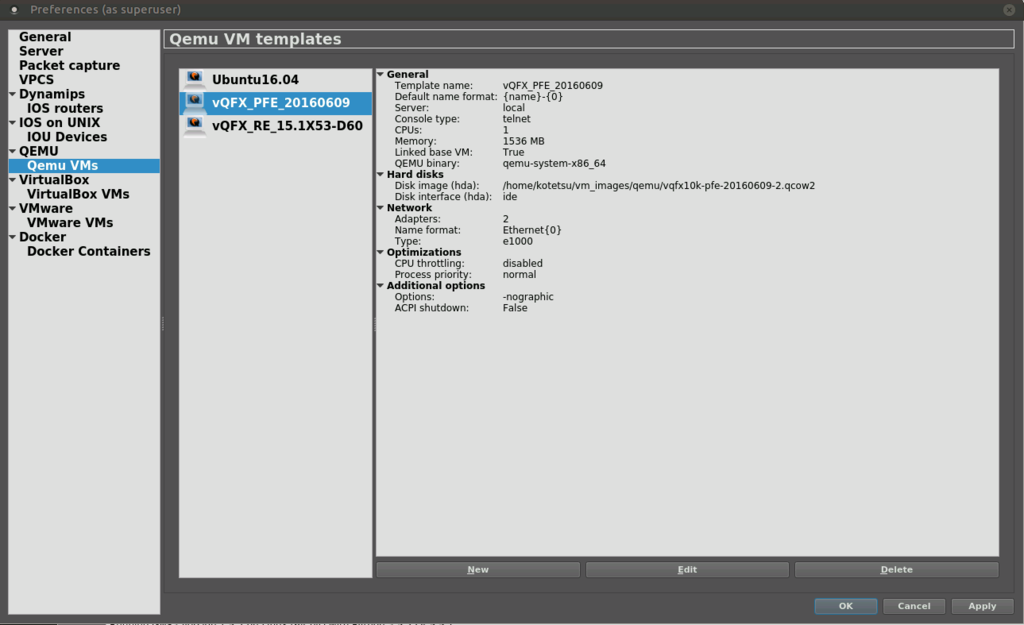

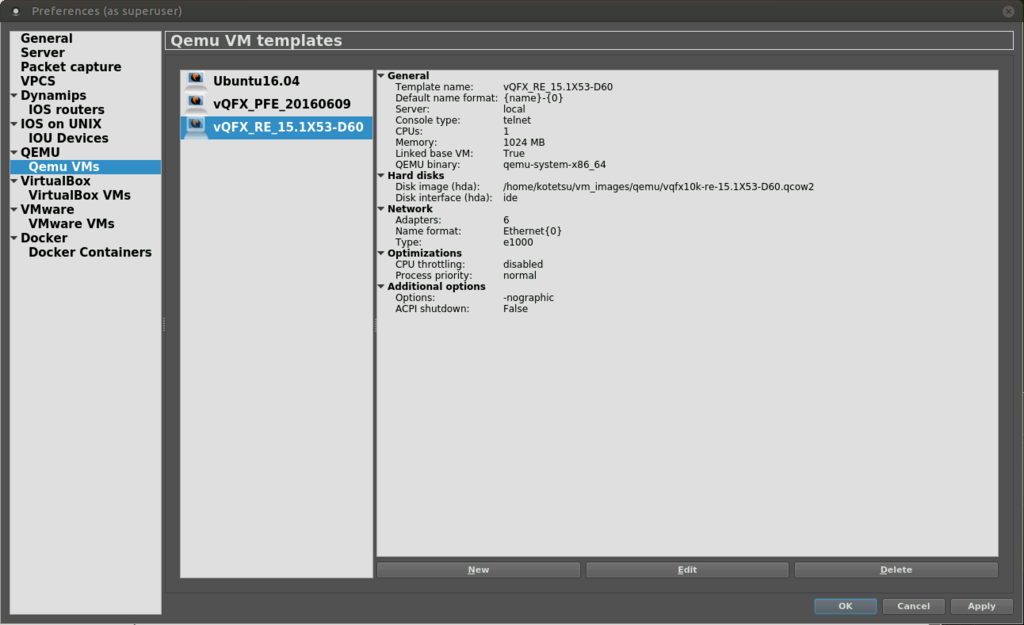

GNS3 でデプロイ

前回の環境を引き続き使っていますが、ポチポチとvQFX のデプロイと、Open vSwitch を動かす Ubuntu のデプロイをしていきます。

以下の感じで。

例によって、GNS3 のバージョンは 1.5.2 を使っているので、パケットキャプチャ用に EthernetSwitch(図中の cap ではじまるやつら) を挟んでますよ。

余談。

最初、Open vSwitch は手軽に docker で動かしたんですよ。(以下、参考リンク)

- GNS3 公式フォーラム / New appliance supported: Open vSwitch

- github / Docker Open vSwitch for GNS3

- Docker 公式 / Install Docker on Ubuntu

そうしたら VLAN trunk port で VLAN tag が取り除かれて出てきたんですよ。つーわけで docker OVS は止め。諦めて各々の OVS 用に Ubuntu 仮想マシンを立てることにしましたとさ。

詳細は以下のリンク先を参照ください。例によって GNS 2.0 では、docker でもちゃんと VLAN tag 取り除かずに動くようになっていました(2017/05 確認済)。

- GNS3 github issue / Docker strips VLAN tag

- GNS3 公式forum / Open vSwitch docker appliance 802.1q not working

torSW[12]01a (Open vSwitch) 設定

Open vSwitch の導入なんかは、適当に公式ドキュメントを見て進めて頂くとして。(雑)

以下のような設定で。このスイッチは LACP と VLAN が動けばなんでもよいので、適当に各々が使いやすいやつを入れればよいかと。

torSW[12]01a共通

# ovs-vsctl --no-wait init

# ovs-vsctl add-br br0

# ovs-vsctl set bridge br0 datapath_type=netdev

# ovs-vsctl add-bond br0 bond0 ens4 ens5 lacp=active bond_mode=balance-slb other_config:lacp-time=fast

# ovs-vsctl add-port br0 ens6 tag=100

# ovs-vsctl add-port br0 ens7 tag=200

# ip link set dev br0 up

# ip link set dev ens4 up

# ip link set dev ens5 up

# ip link set dev ens6 up

# ip link set dev ens7 up

# ovs-vsctl show

79e38752-1ada-4e44-9da2-f457504b149a

Bridge "br0"

Port "ens7"

tag: 200

Interface "ens7"

Port "bond0"

Interface "ens5"

Interface "ens4"

Port "ens6"

tag: 100

Interface "ens6"

Port "br0"

Interface "br0"

type: internal

ovs_version: "2.5.0"

# ovs-vsctl list port bond0

_uuid : 8e767f1a-6a08-411f-9b86-407922a7565c

bond_active_slave : "00:37:c4:9e:d1:01"

bond_downdelay : 0

bond_fake_iface : false

bond_mode : balance-slb

bond_updelay : 0

external_ids : {}

fake_bridge : false

interfaces : [470f05cf-c3db-423d-abd5-4a6c45c9a581, 97fb2fa2-5074-455a-8b58-04ec746ea0a6]

lacp : active

mac : []

name : "bond0"

other_config : {lacp-time=fast}

qos : []

rstp_statistics : {}

rstp_status : {}

statistics : {}

status : {}

tag : []

trunks : []

vlan_mode : []

以下出力は spine1[12] の設定とかも終わった後で LAG が組めている状態のものですが...。

root@torSW101a:~# ovs-appctl bond/show bond0

---- bond0 ----

bond_mode: balance-slb

bond may use recirculation: no, Recirc-ID : -1

bond-hash-basis: 0

updelay: 0 ms

downdelay: 0 ms

next rebalance: 7123 ms

lacp_status: negotiated

active slave mac: 00:37:c4:9e:d1:01(ens4)

slave ens4: enabled

active slave

may_enable: true

slave ens5: enabled

may_enable: true

root@torSW101a:~# ovs-appctl lacp/show bond0

---- bond0 ----

status: active negotiated

sys_id: 00:37:c4:9e:d1:01

sys_priority: 65534

aggregation key: 1

lacp_time: fast

slave: ens4: current attached

port_id: 2

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:9e:d1:01

actor sys_priority: 65534

actor port_id: 2

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 00:00:00:01:01:01

partner sys_priority: 127

partner port_id: 1

partner port_priority: 127

partner key: 1

partner state: activity timeout aggregation synchronized collecting distributing

slave: ens5: current attached

port_id: 1

port_priority: 65535

may_enable: true

actor sys_id: 00:37:c4:9e:d1:01

actor sys_priority: 65534

actor port_id: 1

actor port_priority: 65535

actor key: 1

actor state: activity timeout aggregation synchronized collecting distributing

partner sys_id: 00:00:00:01:01:01

partner sys_priority: 127

partner port_id: 1

partner port_priority: 127

partner key: 1

partner state: activity timeout aggregation synchronized collecting distributing

疎通確認用 node 設定

今まで通りなのですが、適当に node 群を用意しておきます。疎通確認にしか使わないので、何を使ってもいいです。

node11spine1[12]配下 VLAN 100

kotetsu@node11:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:e2:60:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.1/24 brd 192.168.1.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fee2:6001/64 scope link

valid_lft forever preferred_lft forever

node21spine2[12]配下 VLAN 100

kotetsu@node21:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:46:d8:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.2/24 brd 192.168.1.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fe46:d801/64 scope link

valid_lft forever preferred_lft forever

node12spine1[12]配下 VLAN 200

kotetsu@node12:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:9c:dd:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.2.1/24 brd 192.168.2.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fe9c:dd01/64 scope link

valid_lft forever preferred_lft forever

node22spine2[12]配下 VLAN 200

kotetsu@node22:~$ ip a show dev ens4

3: ens4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:37:c4:3d:e0:01 brd ff:ff:ff:ff:ff:ff

inet 192.168.2.2/24 brd 192.168.2.255 scope global ens4

valid_lft forever preferred_lft forever

inet6 fe80::237:c4ff:fe3d:e001/64 scope link

valid_lft forever preferred_lft forever

vQFX 設定~確認

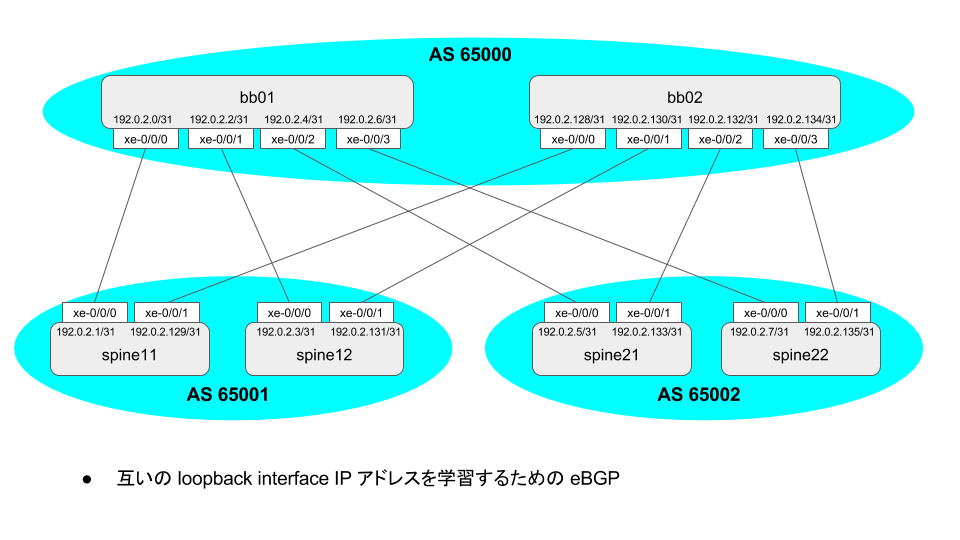

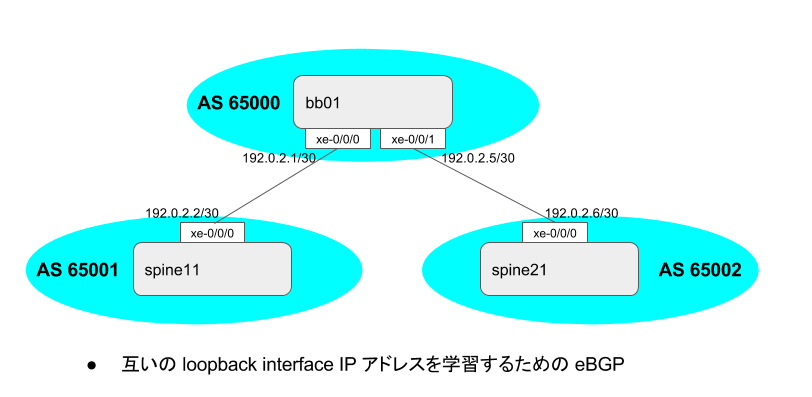

まずは Underlay の設定(物理IF~eBGP)を。長くなってしまいますが、下図のような感じで作っていきます。

Underlay 物理IF設定

vQFX でも RFC3021 Using 31-Bit Prefixes on IPv4 Point-to-Point Links をサポートしているので、使っていくです。

6台分をペタペタ貼っていきますが、まあ物理インターフェース番号やIPアドレスのパラメータが個々に異なるくらい。

bb01

set interfaces xe-0/0/0 description "DEV=spine11 IF=xe-0/0/0" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.0/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=spine12 IF=xe-0/0/0" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.2/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=spine21 IF=xe-0/0/0" set interfaces xe-0/0/2 mtu 9192 set interfaces xe-0/0/2 unit 0 family inet address 192.0.2.4/31 set interfaces xe-0/0/2 unit 0 family inet mtu 9000 delete interfaces xe-0/0/3 unit 0 family inet dhcp set interfaces xe-0/0/3 description "DEV=spine22 IF=xe-0/0/0" set interfaces xe-0/0/3 mtu 9192 set interfaces xe-0/0/3 unit 0 family inet address 192.0.2.6/31 set interfaces xe-0/0/3 unit 0 family inet mtu 9000 set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1 set protocols lldp interface xe-0/0/2 set protocols lldp interface xe-0/0/3

bb02

delete interfaces xe-0/0/0 unit 0 family inet dhcp set interfaces xe-0/0/0 description "DEV=spine11 IF=xe-0/0/1" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.128/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=spine12 IF=xe-0/0/1" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.130/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=spine21 IF=xe-0/0/1" set interfaces xe-0/0/2 mtu 9192 set interfaces xe-0/0/2 unit 0 family inet address 192.0.2.132/31 set interfaces xe-0/0/2 unit 0 family inet mtu 9000 delete interfaces xe-0/0/3 unit 0 family inet dhcp set interfaces xe-0/0/3 description "DEV=spine22 IF=xe-0/0/1" set interfaces xe-0/0/3 mtu 9192 set interfaces xe-0/0/3 unit 0 family inet address 192.0.2.134/31 set interfaces xe-0/0/3 unit 0 family inet mtu 9000 set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1 set protocols lldp interface xe-0/0/2 set protocols lldp interface xe-0/0/3

spine11

delete interfaces xe-0/0/0 unit 0 family inet dhcp set interfaces xe-0/0/0 description "DEV=bb01 IF=xe-0/0/0" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.1/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=bb02 IF=xe-0/0/0" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.129/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=torSW101a IF=eth0" set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1

spine12

delete interfaces xe-0/0/0 unit 0 family inet dhcp set interfaces xe-0/0/0 description "DEV=bb01 IF=xe-0/0/1" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.3/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=bb02 IF=xe-0/0/1" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.131/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=torSW101a IF=eth1" set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1

spine21

delete interfaces xe-0/0/0 unit 0 family inet dhcp set interfaces xe-0/0/0 description "DEV=bb01 IF=xe-0/0/2" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.5/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=bb02 IF=xe-0/0/2" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.133/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=torSW201a IF=eth0" set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1

spine22

delete interfaces xe-0/0/0 unit 0 family inet dhcp set interfaces xe-0/0/0 description "DEV=bb01 IF=xe-0/0/3" set interfaces xe-0/0/0 mtu 9192 set interfaces xe-0/0/0 unit 0 family inet address 192.0.2.7/31 set interfaces xe-0/0/0 unit 0 family inet mtu 9000 delete interfaces xe-0/0/1 unit 0 family inet dhcp set interfaces xe-0/0/1 description "DEV=bb02 IF=xe-0/0/3" set interfaces xe-0/0/1 mtu 9192 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.135/31 set interfaces xe-0/0/1 unit 0 family inet mtu 9000 delete interfaces xe-0/0/2 unit 0 family inet dhcp set interfaces xe-0/0/2 description "DEV=torSW201a IF=eth1" set protocols lldp port-id-subtype interface-name set protocols lldp interface xe-0/0/0 set protocols lldp interface xe-0/0/1

Underlay eBGP 設定~簡易動作確認

これを設定すれば eBGP で各々の lo0 IPアドレスを相互学習できるようになる筈。

全台共通設定

ここでは6台の vQFX 全台共通の設定を。

ともあれまずは eBGP を動かします。

set protocols bgp group BGP_UNDERLAY type external set protocols bgp group BGP_UNDERLAY mtu-discovery

広告対象は自身の lo0 のみとします。共通のポリシを全台で流用しました。この辺は今まで通りです。

set policy-options policy-statement POLICY_EXPORT_LO0 from family inet set policy-options policy-statement POLICY_EXPORT_LO0 from protocol direct set policy-options policy-statement POLICY_EXPORT_LO0 from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement POLICY_EXPORT_LO0 then accept set protocols bgp group BGP_UNDERLAY export POLICY_EXPORT_LO0

このあたりは Underlay 設計にもよるのですが...。

今回は IGP を一切使わずに、eBGP のみで組んでいます。(今回のような環境を作るのに、モノの本には IGP が推奨されていたりもしますが。)

また、2台をペアとして同じ AS に所属させています。(6台を各々別 AS に所属させる選択肢もあって、システムの拡張性と利用可能な AS 番号の数、2byte ASN か 4byte ASN か...など考慮して、選択すればよいのでは。)

なので、spine 4 台の lo0 同士でフルメッシュに到達性を持たせるためには、以下を実現する必要があります。

AS 65000のbb0[12]は、AS 65001のspine11から受信した経路(spine11のlo0IP アドレス)を、AS 65001のspine12に広告する必要があるAS 65002から来る経路に関しても同様

AS 65001のspine11は、AS PATH が65000 65001となるspine12への経路を学習しないといけない

というわけで、以下の設定を入れておきます。

set protocols bgp group BGP_UNDERLAY advertise-peer-as set protocols bgp group BGP_UNDERLAY family inet unicast loops 2

今回冗長化しますので spine 同士の通信が Per Packet で ECMP されるポリシを適用して、マルチパスを動かします。

VXLANカプセル化したパケットの通信は全て SrcIP も DstIP も spine (の lo0)の通信になるわけで、spine[12]{2} にさえ入れておけば良い設定の筈ですが。

set policy-options policy-statement POLICY_ECMP then load-balance per-packet set routing-options forwarding-table export POLICY_ECMP set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group BGP_UNDERLAY multipath

折角だから BFD も動かしてみようと欲張ったのですが、別に必須ではないし環境が弱いと邪魔になりかねないので、お好みでどうぞ。

set protocols bgp group BGP_UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group BGP_UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group BGP_UNDERLAY bfd-liveness-detection session-mode automatic

ログファイルを /var/log/bgp.log に仕分けたりの細々した設定なのでお好みでどうぞ。

set protocols bgp traceoptions file bgp.log set protocols bgp traceoptions file size 10k set protocols bgp traceoptions file files 30 set protocols bgp traceoptions flag normal set protocols bgp log-updown

仮想環境でどんだけ意味があるかっつーと...ですけど、あーコマンドは入るのねーくらいの感じで投入しただけです。まー今回の箱庭検証では不要でしょう。

set protocols bgp graceful-restart

個別設定

ここから先は個別パラメータの設定です。

lo0 の IPアドレス、AS番号、neighbor 設定くらいすね。

bb01

set interfaces lo0 unit 0 family inet address 172.31.0.1/32 set routing-options router-id 172.31.0.1 set routing-options autonomous-system 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.1 description spine11 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.1 peer-as 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.3 description spine12 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.3 peer-as 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.5 description spine21 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.5 peer-as 65002 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.7 description spine22 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.7 peer-as 65002

bb02

set interfaces lo0 unit 0 family inet address 172.31.0.2/32 set routing-options router-id 172.31.0.2 set routing-options autonomous-system 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.129 description spine11 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.129 peer-as 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.131 description spine12 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.131 peer-as 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.133 description spine21 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.133 peer-as 65002 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.135 description spine22 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.135 peer-as 65002

spine11

set interfaces lo0 unit 0 family inet address 172.16.1.1/32 set routing-options router-id 172.16.1.1 set routing-options autonomous-system 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.0 description bb01 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.0 peer-as 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.128 description bb02 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.128 peer-as 65000

spine12

set interfaces lo0 unit 0 family inet address 172.16.1.2/32 set routing-options router-id 172.16.1.2 set routing-options autonomous-system 65001 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.2 description bb01 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.2 peer-as 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.130 description bb02 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.130 peer-as 65000

spine21

set interfaces lo0 unit 0 family inet address 172.16.2.1/32 set routing-options router-id 172.16.2.1 set routing-options autonomous-system 65002 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.4 description bb01 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.4 peer-as 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.132 description bb02 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.132 peer-as 65000

spine22

set interfaces lo0 unit 0 family inet address 172.16.2.2/32 set routing-options router-id 172.16.2.2 set routing-options autonomous-system 65002 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.6 description bb01 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.6 peer-as 65000 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.134 description bb02 set protocols bgp group BGP_UNDERLAY neighbor 192.0.2.134 peer-as 65000

Underlay eBGP ECMP 動作確認

これで BGP ステータスやテーブルを確認・フルメッシュでの lo0 間疎通ができるようになります。

では ECMP の挙動を軽く確認しておきます。

例えば spine11 と spine21 は互いに相手の lo0 への経路を 2 パス(bb01 経由と bb02 経由)持っています。

{master:0}

kotetsu@spine11> show route 172.16.2.1

inet.0: 14 destinations, 17 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.2.1/32 *[BGP/170] 00:20:02, localpref 100

AS path: 65000 65002 I, validation-state: unverified

to 192.0.2.0 via xe-0/0/0.0

> to 192.0.2.128 via xe-0/0/1.0

[BGP/170] 00:02:45, localpref 100

AS path: 65000 65002 I, validation-state: unverified

> to 192.0.2.0 via xe-0/0/0.0

{master:0}

kotetsu@spine21> show route 172.16.1.1

inet.0: 14 destinations, 19 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.1.1/32 *[BGP/170] 00:19:54, localpref 100

AS path: 65000 65001 I, validation-state: unverified

to 192.0.2.4 via xe-0/0/0.0

> to 192.0.2.132 via xe-0/0/1.0

[BGP/170] 00:03:23, localpref 100

AS path: 65000 65001 I, validation-state: unverified

> to 192.0.2.4 via xe-0/0/0.0

ここで spine11 から spine21 に対して(双方 lo0) ping を実行しつつ

{master:0}

kotetsu@spine11> ping source 172.16.1.1 172.16.2.1

PING 172.16.2.1 (172.16.2.1): 56 data bytes

64 bytes from 172.16.2.1: icmp_seq=0 ttl=63 time=28.369 ms

64 bytes from 172.16.2.1: icmp_seq=1 ttl=63 time=37.308 ms

...

--- 172.16.2.1 ping statistics ---

21 packets transmitted, 21 packets received, 0% packet loss

round-trip min/avg/max/stddev = 18.653/29.917/45.982/7.670 ms

spine11 と spine21 から bb01 と bb02 へのリンクをパケットキャプチャすると、分散していることが分かります。

あと一応、AS65001 に所属している spine12 へのパスが AS65001 に所属している spine11 で AS-PATH 65000 65001 で学習できていることも確認しておきます。

各 spine の unicast loops 設定と、各 bb の advertise-peer-as 設定が働いて、狙い通り学習できています。

{master:0}

kotetsu@spine11> show route 172.16.1.2

inet.0: 14 destinations, 17 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.1.2/32 *[BGP/170] 00:29:19, localpref 100

AS path: 65000 65001 I, validation-state: unverified

> to 192.0.2.0 via xe-0/0/0.0

to 192.0.2.128 via xe-0/0/1.0

[BGP/170] 00:29:15, localpref 100

AS path: 65000 65001 I, validation-state: unverified

> to 192.0.2.128 via xe-0/0/1.0

Overlay 設定(MP-BGP)

Underlay eBGP で経路交換した各 lo0 同士で iBGP を組みます。

これで EVPN NLRI をやりとりする MP-BGP が組める筈。

設定は長々となってしまいますが、絵にすると単純で以下のような感じです。

全台共通設定

前回と同様の設定です。

set protocols bgp group BGP_OVERLAY type internal set protocols bgp group BGP_OVERLAY family evpn signaling set protocols bgp group BGP_OVERLAY local-as 64512

個別設定

bb0[12] が共に RouteReflector になる構成をとるので、同じクラスタIDを設定します。

場合によっては RouteReflector 使わずにフルメッシュにするなり、お好きなようにどうぞ。(なんか、今回こればっかり言ってる気がする...。)

bb01

set protocols bgp group BGP_OVERLAY local-address 172.31.0.1 set protocols bgp group BGP_OVERLAY cluster 172.31.0.0 set protocols bgp group BGP_OVERLAY neighbor 172.16.1.1 description spine11 set protocols bgp group BGP_OVERLAY neighbor 172.16.1.2 description spine12 set protocols bgp group BGP_OVERLAY neighbor 172.16.2.1 description spine21 set protocols bgp group BGP_OVERLAY neighbor 172.16.2.2 description spine22

bb02

set protocols bgp group BGP_OVERLAY local-address 172.31.0.2 set protocols bgp group BGP_OVERLAY cluster 172.31.0.0 set protocols bgp group BGP_OVERLAY neighbor 172.16.1.1 description spine11 set protocols bgp group BGP_OVERLAY neighbor 172.16.1.2 description spine12 set protocols bgp group BGP_OVERLAY neighbor 172.16.2.1 description spine21 set protocols bgp group BGP_OVERLAY neighbor 172.16.2.2 description spine22

spine11

set protocols bgp group BGP_OVERLAY local-address 172.16.1.1 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.1 description bb01 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.2 description bb02

spine12

set protocols bgp group BGP_OVERLAY local-address 172.16.1.2 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.1 description bb01 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.2 description bb02

spine21

set protocols bgp group BGP_OVERLAY local-address 172.16.2.1 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.1 description bb01 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.2 description bb02

spine22

set protocols bgp group BGP_OVERLAY local-address 172.16.2.2 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.1 description bb01 set protocols bgp group BGP_OVERLAY neighbor 172.31.0.2 description bb02

Overlay設定~確認(EVPN+VXLAN)

EVPN の設定と、その Dataplane として使う VXLAN 周りの設定をしていきます。前回のシングル構成版と全く一緒です。

bb0[12] はこの辺の挙動に関しては土管に徹しているので登場しません。

spine[12]{2} 4台共通設定

set vlans VLAN0100 vlan-id 100 set vlans VLAN0100 vxlan vni 10100 set vlans VLAN0200 vlan-id 200 set vlans VLAN0200 vxlan vni 10200 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list all set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 10100 vrf-target export target:1:10100 set protocols evpn vni-options vni 10200 vrf-target export target:1:10200 set policy-options community COM_10100 members target:1:10100 set policy-options community COM_10200 members target:1:10200 set policy-options community COM_LEAF_ESI members target:9999:9999 set policy-options policy-statement POLICY_VRF_IMPORT term T_10100 from community COM_10100 set policy-options policy-statement POLICY_VRF_IMPORT term T_10100 then accept set policy-options policy-statement POLICY_VRF_IMPORT term T_10200 from community COM_10200 set policy-options policy-statement POLICY_VRF_IMPORT term T_10200 then accept set policy-options policy-statement POLICY_VRF_IMPORT term T_99900 from community COM_LEAF_ESI set policy-options policy-statement POLICY_VRF_IMPORT term T_99900 then accept set policy-options policy-statement POLICY_VRF_IMPORT term T_99999 then reject set switch-options vtep-source-interface lo0.0 set switch-options vrf-import POLICY_VRF_IMPORT set switch-options vrf-target target:9999:9999 set switch-options vrf-target auto

個別設定

つっても RD だけですね。

spine11

set switch-options route-distinguisher 64512:11

spine12

set switch-options route-distinguisher 64512:12

spine21

set switch-options route-distinguisher 64512:21

spine22

set switch-options route-distinguisher 64512:22

EVPN Multihoming 設定

ようやく本題ですね!(息切れ)

spine1[12] は torSW101a に、spine2[12] は torSW201a に、それぞれペアで ae0 を提供し、それを EVPN 的には Ethernet Segmeent(ES) として扱い、その識別子として Ethernet Segment Identifier(ESI) を付与します。

spine[12]{2} 4台共通設定

まずは普通の AE 設定です。

ethernet device-countを 448 なんて値にしているのは、単に?で出てきたヘルプに書いてあった最大値を入れただけ。足りないより良かろうガハハ!くらいのノリです。torSW[12]01a向けの物理インターフェース(4台共にxe-0/0/2)をae0に所属させae0はvlan trunkで(自身の DB にある)全 VLAN 食うようにしておき- LACP は

- default の

interval fast(1s間隔)で良いので特に設定せず spine[12]{2}の別筐体にまたがる LAG をtorSW[12]01a側では同じものと見做せる必要があるので、各ペアで同じsystem-idを付与- それぞれ 3 台(spine 2 台と torSW 1 台)で閉じる部分だし、

spine[12]{2}で同じ値を使ってしまっているが、本来は一意になるようにしておいた方が無難かと

- それぞれ 3 台(spine 2 台と torSW 1 台)で閉じる部分だし、

system-priority値はデフォルトの 127 のまま

- default の

EVPN Multihoming Modeとしてはactive-activeを使う

set chassis aggregated-devices ethernet device-count 448 set interfaces xe-0/0/2 ether-options 802.3ad ae0 delete interfaces xe-0/0/2 unit 0 set interfaces ae0 unit 0 family ethernet-switching interface-mode trunk set interfaces ae0 unit 0 family ethernet-switching vlan members all set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 esi all-active

個別設定

ペア単位で個別な設定を見ていきましょうか。って、ESI だけですが。

2017/02/26 時点で Juniper公式 / Supported EVPN Standardsを見ると

RFC 7432, BGP MPLS-Based Ethernet VPN The following features are not supported: - Automatic derivation of Ethernet segment (ES) values. Only static ES configurations are supported.

となっていますので、巧いこと EVPN の世界で一意になるように手動で付与してやりましょう。

RFC74322 / Ethernet Segment あたりを参照して、1octet 目は ESI Type を 0x00 とし、あとは適当に。

今回は 9octet 目で spine のペアを、10octet 目で ae 番号を、それぞれ識別できるように付与しました。

spine1[12]

set interfaces ae0 esi 00:01:01:01:01:01:01:01:01:00

spine2[12]

set interfaces ae0 esi 00:01:01:01:01:01:01:01:02:00

ちなみにですが、自分の環境起因か手順の不備か仕様か分かりませんが、この ESI 値を変更した時、古い ESI が(巧いこと WithDrawn されなかったのかも知れないですが)残ってしまうことがありました。

spine1[12] ae0 用の ESI を変更したら、spine2[12] 側に新旧両方の経路が残ってしまったんですよね。

何でかは追ってません。もし、そんな状況が再現できた & 原因が分かったりしたら & それが公開可能な情報なら、教えてください。

動作確認

node間の疎通確認

node11 と node21 で $ sudo ip n flush dev ens4 して node11 から ping 192.168.1.2 で L2 over L3 通信できることを確認できます。

kotetsu@node11:~$ ping 192.168.1.2 PING 192.168.1.2 (192.168.1.2) 56(84) bytes of data. 64 bytes from 192.168.1.2: icmp_seq=1 ttl=64 time=181 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=64 time=61.4 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=64 time=35.1 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=64 time=42.7 ms 64 bytes from 192.168.1.2: icmp_seq=5 ttl=64 time=53.8 ms 64 bytes from 192.168.1.2: icmp_seq=6 ttl=64 time=78.2 ms 64 bytes from 192.168.1.2: icmp_seq=7 ttl=64 time=33.6 ms 64 bytes from 192.168.1.2: icmp_seq=8 ttl=64 time=35.1 ms 64 bytes from 192.168.1.2: icmp_seq=9 ttl=64 time=33.4 ms 64 bytes from 192.168.1.2: icmp_seq=10 ttl=64 time=61.7 ms ^C --- 192.168.1.2 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 9013ms rtt min/avg/max/mdev = 33.471/61.687/181.628/42.518 ms

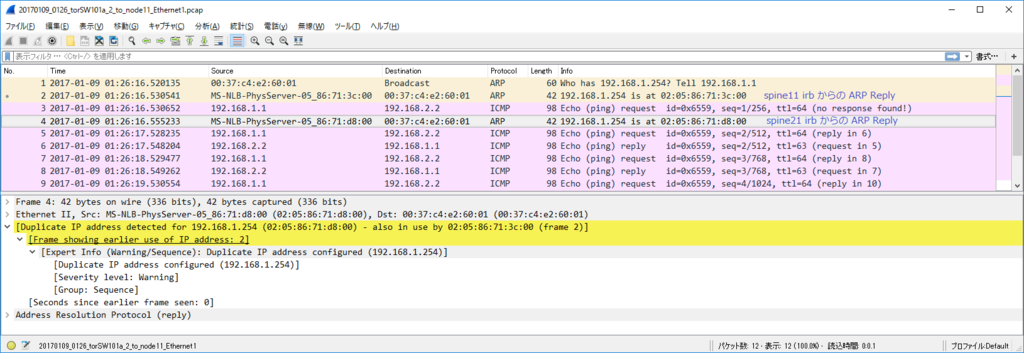

ここで気になったのは EVPN Multihoming の aliasing 動作に沿うならば、Request パケットは spine21 宛と spine22 宛にロードバランスされて、Reply パケットは spine11 と spine12 にロードバランスされる、って動きになる筈なんですが、そうはならなかった(どちらもその時点での Type2 のみに従って、寄っていた)です。

何らかの環境起因(サポートされないHW or SW)なのか、設定不足なのか...。何かわかったら追記しておきます(2017/02/27)。

vQFX のテーブル確認

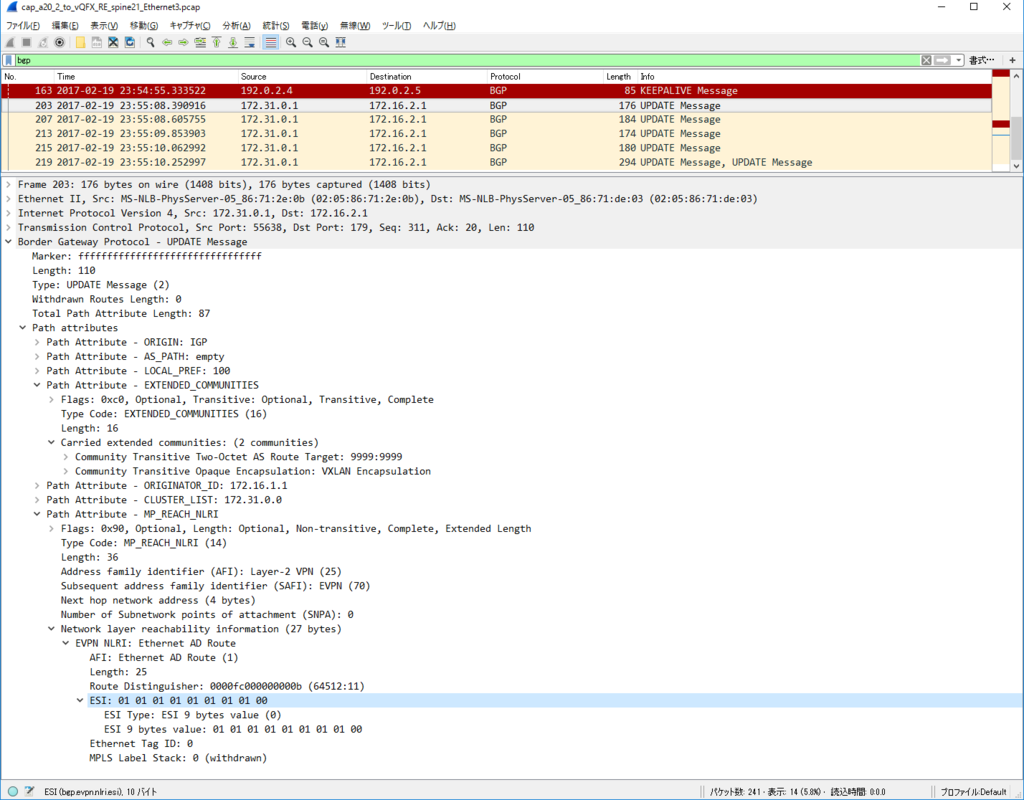

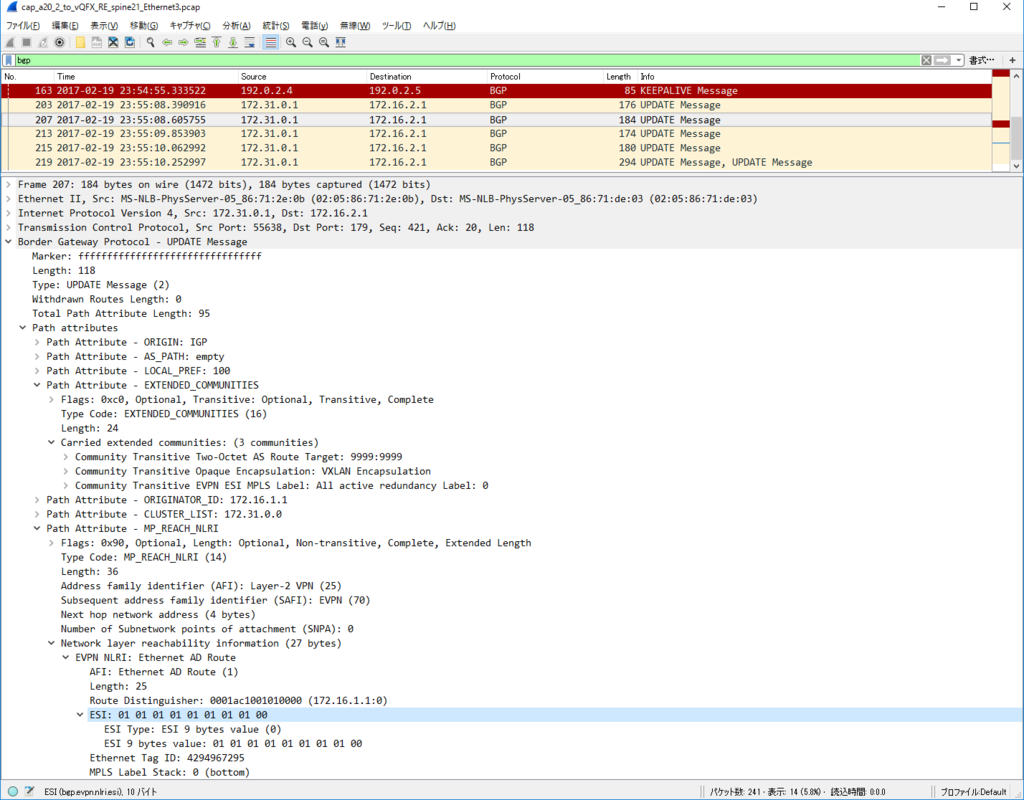

EVPN Multihoming の Designated Forwarder 状態

spine1[12] で組んでいる ae0 ESI= 00:01:01:01:01:01:01:01:01:00 においては 172.16.1.1 = spine11 が DF として選出されていることが見えます。

一方で、自身が関与していない spine2[12] で組んでいる ae0 ESI= 00:01:01:01:01:01:01:01:02:00 においては No local attachment to ethernet segment として何も情報出さないようです。

{master:0}

kotetsu@spine11> show evpn instance designated-forwarder

Instance: default-switch

Number of ethernet segments: 2

ESI: 00:01:01:01:01:01:01:01:01:00